D’un côté, les objets connectés ne cessent de se multiplier. D’un autre côté, certains d’entre eux sont de véritables portes ouvertes en matière de cybersécurité. À commencer par certaines caméras de vidéosurveillance. Face à cela, le CNPP propose un guide méthodologique pour les installateurs ainsi que des normes pour les fabricants. De leur côté, certains acteurs sont devenus spécialistes des réseaux IoT dédiés. Reste à trouver les modèles économiques.

« Dans la lutte contre l’incendie et la malveillance, les équipements commercialisés sont de plus en plus connectés en IP [Internet Protocol], lance Ronan Jézéquel, ingénieur de développement au Centre national de prévention et de protection (CNPP) lors d’un atelier organisé durant les Universités de l’AN2V ces 22 et 23 janvier à Lyon. Le problème, c’est que les fabricants ne tiennent pas toujours suffisamment compte du risque de cyberattaque lié au réseau. » En témoignent ces 25.000 caméras de vidéosurveillance qui, en 2016, avaient constitué autant de points d’entrée pour des cyberpirates qui cherchaient à constituer un réseau de botnets destiné à lancer des attaques massives en déni de service (DDoS). Or les cybermenaces se nourrissent de trois faiblesses : l’équipement (caméra de vidéosurveillance, le détecteur d’intrusion…), le protocole de communication et le logiciel qui n’est pas assez sécurisé à cause d’un manque de mise à jour.

Besoin d’une vision systémique de la sécurité

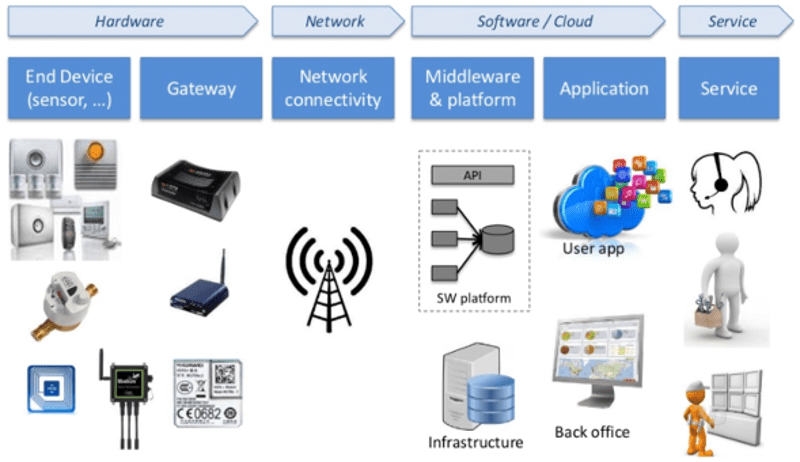

« Les caméras sont d’autant plus vulnérables qu’elles embarquent de nombreux protocoles de communication comme WiFi, LoRA, Bluetooth, Sigfox, zWave, ZigBee… », soulève Ronan Jézéquel. En outre, il existe un grand nombre de systèmes complets de sécurité (détection d’intrusion, vidéosurveillance, contrôle d’accès…) qui permettent, par exemple à un bijoutier, d’enclencher sur son smartphone la fonction « sécurité » juste en appuyant sur un bouton : les rideaux de fer se baissent puis les serrures se ferment et les caméras ainsi que la centrale d’alarme se mettent en route automatiquement. « Or, avec un appareil à 30 euros et quelques tutos sur Youtube, on peut très facilement renifler ces échanges d’information et brouiller ces systèmes de sécurité pour les désactiver », avertit l’ingénieur de développement du CNPP. Malgré tout, le succès des objets connectés [Internet of Things (IoT)] est fulgurant dans le monde de la sûreté-sécurité. Il devient alors urgent d’avoir une vision systémique de la sécurité car les vulnérabilités sont les mêmes que pour un système d’information (SI) global : une mauvaise architecture ou un mauvais cloisonnement des réseaux, une insuffisance, voire l’absence de protection des données (chiffrement, mot de passe…), un défaut de sensibilisation du personnel associé à une mauvaise hygiène du SI avec une politique défaillante de mises à jour régulières…

Guide pour les installateurs et des normes pour les fabricants

D’où l’intérêt du référentiel Apsad D32 Cybersécurité du CNPP (Edition de juin 2017) qui constitue un document technique pour l’installation de systèmes de sécurité ou de sûreté sur un réseau informatique. Ce guide propose une méthodologie d’analyse du risque numérique, la formulation d’exigences en matière de conception, réalisation, exploitation et maintenance des systèmes d’anti-intrusion, vidéosurveillance et contrôle d’accès ainsi que la prise en compte des certifications i.81, i.82 et i.83.

Côté produit, il est temps de mettre fin à de mauvaises pratiques comme laisser ouverts par défaut les ports de communication ou les serveurs Web des automatismes sans système d’authentifications paramétrables. De même, pour les mises à jour du logiciel, trop de systèmes de téléchargement ne sont pas sécurisés. Pour pallier ces problèmes, le CNPP propose aux fabricants d’évaluer la robustesse de leurs produits. L’organisme délivre alors un rapport listant les vulnérabilités en vue d’une préparation à la certification. Par ailleurs, le CNPP vient de développer la certification NF&A2P@ attestant de la double performance « sécurité physique et sécurité logique » portant sur les serrures connectées. Concertant d’autres équipements de sécurité, l’organisme est en mesure de vérifier les systèmes en fonction de documents tiers provenant, par exemple, de l’Agence nationale de la sécurité des systèmes d’information (ANSSI).

Rendre des produits connectés et sécurisés

Reste que certains acteurs de niche n’ont pas attendu le CNPP pour intégrer la sécurité numérique dès la conception de leur offre connectée. « Les objets connectés communiquent en toute autonomie et se gèrent eux-mêmes. En général, ils ne font que transmettre des informations. Ils en reçoivent très peu », analyse Nicolas Regimbal, docteur en électronique et directeur technique d’Invissys, une entreprise qui développe des solutions électroniques sur mesure, notamment dans l’industrie, la Smart City et la sûreté. Entre autres, la société a rendu des capteurs de barrières infrarouges de la société Optex à la fois connectés et autonomes pour des durées de 5 à 10 (prix de l’abonnement télécoms inclus).

Point fort, Invissys mise sur LoRA et Sigfox pour les réseaux publics gérés par des opérateurs télécoms soit sur LoRA pour les réseaux privés destinés à de très grandes organisations. « Ces réseaux sont très robustes au brouillage. Et les systèmes sont également très sécurisés car on n’envoie pas d’information aux capteurs. D’autant que les communications sont limitées (en réseau public) à 140 messages par jour. En revanche, les coûts sont prévisibles car l’abonnement est de 5 euros par capteur et par an. Du coup, la partie communication est d’emblée incluse dans le prix du produit », poursuit le directeur technique d’Invissys qui développe également des produits en propre. Reste que les modèles économiques de l’IoT en sécurité ne sont pas encore très mûrs. « Nous avons réalisé une trentaine de POC (Proof of Concept) », reconnaît Stéphane Couturier, directeur de l’activité Snef Connect qui constate que les clients grands comptes ont du mal à passer à l’étape industrielle.

Erick Haehnsen

de l’IoT. © D.R.

Commentez