Fort de 850 salariés dans le monde, le californien Neo technology est spécialiste depuis 20 ans des bases de données de graphes à code source libre. Utilisée pour raccourcir l’immobilisation des avions en maintenance aussi bien que pour détecter les fraudes dans le crédit à la consommation, cette technologie s’illustre à présent dans la cybersécurité. Interview de Cédric Fauvet, responsable du développement commercial en France.

Cédric Fauvet est responsable du développement commercial de Neo4J en France chez Neo technology. © D.R.

Comment décrire un système de base de données de graphes ?

C’est un format de stockage de base de données qui s’appuie, au plan mathématique, sur la théorie des graphes. A savoir sur l’art d’utiliser les relations entre les données en tant qu’information à part entière. Typiquement, il s’agit des relations entre les personnes, les machines, les lieux, les dates et les données… L’intérêt, c’est de retrouver, entre autres, des phénomènes étonnants, des anomalies voire des fraudes éventuelles. Par conséquent, nous valorisons donc aussi bien la relation que la donnée elle-même.

Sur le marché des systèmes de bases de données, pourquoi choisir les graphes ?

Il y a trois raisons principales. A commencer par la performance, notamment dans l’analyse d’impact. Si je modifie une pièce dans la nomenclature des matériaux et pièces d’un véhicule (une voiture, un avion, un bateau), quel est l’impact sur son comportement, sa manœuvrabilité, sa sûreté de fonctionnement ? Les bases de données classiques ont du mal à répondre à cette question. Car elles doivent reconstruire un graphe en mémoire à chaque requête métier de type relationnel. A l’inverse, notre système de base de données de graphes, Neo4J, y parvient très facilement et très rapidement car le graphe est déjà stocké en mémoire. On peut donc faire des millions de calculs par seconde. C’est avantageux pour un avion qu’il faut réparer en moins de 30 minutes durant une escale. En effet, pas besoin de perdre du temps à procéder à des calculs relationnels extrêmement longs. On évite ainsi des annulations de vol.

Une autre raison ?

La simplicité de la modélisation qui est moins technique qu’avec les bases de données relationnelles de type SQL. Rappelons qu’un graphe est une structure mathématique de nœuds interconnectés par des relations. Or cette façon de se représenter des problématiques métier est naturelle chez l’humain. Du coup, le dialogue entre les métiers et les informaticiens est grandement simplifié. A cet égard, un de nos collègues dit : « Les responsables de la sécurité des systèmes d’information (RSSI) pensent en listes tandis que les cyberpirates pensent en graphes » !

Quel est votre troisième critère de choix ?

Le code. Nous avons développé le langage de requête Cypher qui est en train d’être certifié ISO afin qu’il soit interopérable même par des concurrents. L’idée, c’est de faciliter l’écriture du code lié à l’interrogation des données connectées. On peut ainsi demander à Cypher de retrouver en quelques millisecondes un réseau de cybercriminels au sein d’un très grand ensemble de milliers de To (Teraoctets) de données.

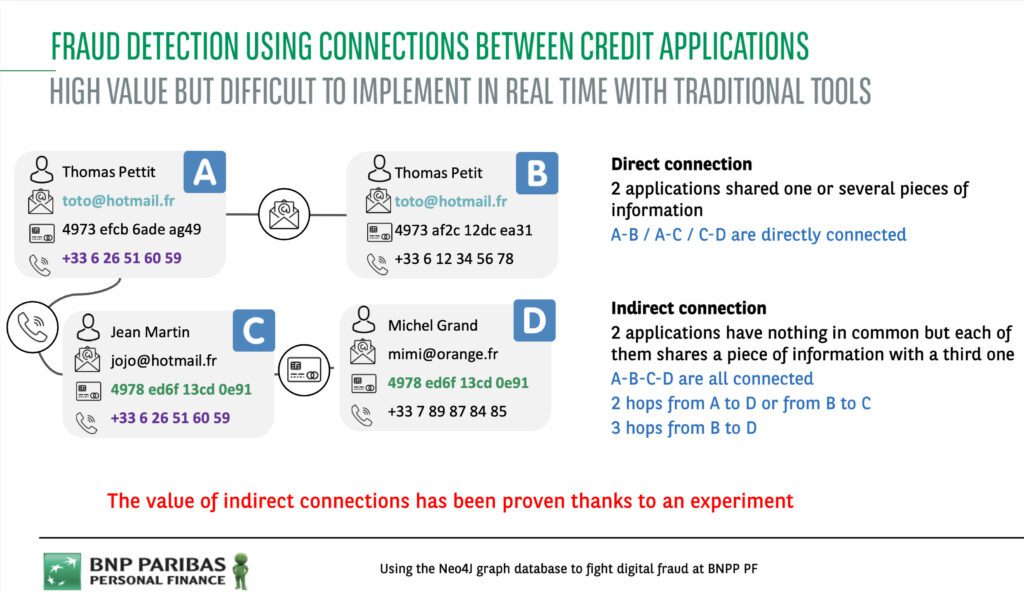

Schéma de modélisation du système de détection de fraude au crédit à la consommation chez BNP Paribas Personal Finance grâce aux bases de données de graphes Neo4J. © BNPP PF

Pouvez-vous citer des exemples d’utilisateurs ?

Oui. Grâce à nos solutions, FLOA Bank, spécialiste du crédit à la consommation, parvient à valider en 40 millisecondes que vous êtes (ou pas )un fraudeur. Idem pour BNP Paribas Personal Finance (BNPP PF).

Comment adaptez-vous cette technologie à la cybersécurité ?

En cybersécurité, il y a deux grandes familles d’outils. Tout d’abord les outils de terrain comme les Firewall, mes suites logicielles et méthodologies (formations, bonnes pratiques…). Puis l’analyse manuelle des données afin d’identifier les attaques. Cette méthode passe par l’apprentissage machine (Machine Learning) et les bases de données de graphes. L’IA va montrer ce que l’humain ne saurait voir. Et les bases de données de graphes mettront en évidence les relations entre les données, le système d’information et les personnes. Autrement dit, on compare les usages attendus du système d’information, décrits dans un système de gestion de base de données de contenus [Content Management Data Base (CMDB)] avec ce qu’il se passe en réalité au niveau des systèmes d’identification et d’authentification droits d’accès (IAM), des Firewalls, des applications, des interconnexions, des serveurs et postes de travail. A cet égard, nous avons un algorithme de détection automatique de communautés. S’il y a des différences entre l’attendu du CMDB et de la réalité des connexions, c’est qu’il y a probablement une personne en train d’exploiter une faille.

Vos solutions sont-elles réservées aux seules grandes entreprises ?

Pour les grandes entreprises comme La Poste, nous créons une application personnalisée. Mais, grâce à une levée de fonds de 390 millions de dollars auprès d’Euraseo en 2021, nous avons industrialisé notre offre. Pour les PME, nous avons aussi Aura, une offre en mode Software as a Service (SaaS) hébergée chez nous ou dans des environnements privés comme Microsoft Azur, Amazon Web Services ou Google. Notre offre hébergée est même gratuite pour les start-ups qui démarrent.

Propos recueillis par Erick Haehnsen

Commentez