Procédures simplifiées, nouvelles solutions simples et nouvelles technologies dans le monde de la biométrie...

L’usage de la biométrie en contrôle d’accès peut susciter certaines interrogations chez les utilisateurs, et la Cnil travaille constamment à l’évaluation des technologies et à l’encadrement de leurs utilisations possibles. Nous vivons dans un marché plus protecteur de nos libertés élémentaires, et incidemment différent de certains autres pays, qui peuvent déployer certaines techniques plus rapidement. Si les traces et le stockage en bases de données des empreintes digitales sont à la base des inquiétudes et de certaines procédures contraignantes, des simplifications ont été apportées pour l’autorisation de certains systèmes, et de nouvelles solutions prennent de l’importance.

Des solutions sûres et des procédures simplifiées

La législation française, par la réforme législative de 2004 de la loi Informatique et Libertés, oblige d’obtenir de la Cnil une autorisation pour chaque projet recourrant à un dispositif de reconnaissance de donnée biométrique, quel qu’il soit.

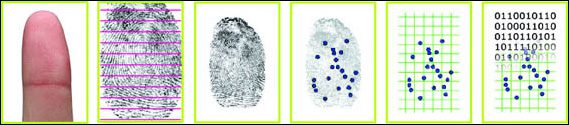

La Cnil se concentre surtout sur la reconnaissance d’empreintes digitales qui sont des biométries laissant des traces, pouvant être réutilisées à mauvais escient à l’insu des intéressés. En toute objectivité, il peut être devenu dangereux aujourd’hui pour certaines personnes de laisser leurs empreintes digitales sur un verre, une poignée de porte ou un bouton d’ascenseur. L’emploi de solutions à double technologie, avec badge de proximité et reconnaissance d’empreinte, limite les risques.

Des procédures simplifiées ont été instaurées par la Cnil pour certains types de projets. En particulier, les systèmes destinés à l’autorisation d’accès à des locaux pour des employés et utilisant une comparaison d’empreinte digitale avec un gabarit stocké dans un badge, en 1 contre 1 (vérification par comparaison avec un enregistrement) et non en 1 contre plusieurs (comparaison avec une base de données), sont reconnus comme moins risqués pour le porteur, et doivent simplement faire l’objet d’un engagement de conformité à l’autorisation unique AU-007 sur le site de la Cnil. Ils reçoivent leur autorisation automatiquement sous une semaine.

A noter que si le gabarit est stocké dans le badge, nombreux sont les systèmes qui effectuent la vérification dans le lecteur. Seuls certains systèmes permettent une vérification dans le badge, comme par exemple le BioModule MOS (Match-On-Smartcard) de ID3 qui peut stocker l’algorithme de reconnaissance afin de ne pas exporter le gabarit. C’est l’empreinte lue sur le lecteur qui est importée dans le badge pour comparaison.

Les systèmes faisant appel à une reconnaissance du contour de la main suivent également cette procédure d’autorisation simplifiée, du fait que le contour de la main ne peut être reproduit à l’insu de son propriétaire. L’idée maîtresse est bien de protéger l’identité et la vie privée des individus qui doivent rester les seuls propriétaires de leurs données biométriques.

Les systèmes faisant appel à d’autres technologies et/ou une comparaison 1 contre n avec une base de données stockant des identifiants de référence sont examinés plus en détails selon la finalité du dispositif, la délimitation de la zone à protéger, la proportionnalité de ces techniques en regard du but recherché eu égard aux risques en matière de protection de données, la fiabilité et la sécurité de ces techniques, ainsi que selon la qualité de l’information des personnes concernées.

Le capteur d’empreinte dans le badge

Le dernier salon Cartes en novembre a été l’occasion de découvrir l’émergence de ce qui pourrait devenir une tendance forte, la présence du capteur d’empreinte non pas sur un lecteur, mais sur le badge lui-même, la comparaison de l’empreinte avec le gabarit étant réalisée dans le badge, celui-ci envoyant un signal de validation au lecteur. Ceci clôt certaines interrogations sur la circulation et la confidentialité de l’information, et permet l’utilisation de solutions biométriques en extérieur avec des lecteurs anti-vandales. IDsmart présentait sa technologie SensorCard dont la puissance embarquée sur le badge permet une vérification en 1 seconde. Privaris proposait un concept PlusID de tags actifs de proximité munis d’une lecture d’empreinte, possédant une grande compatibilité et pouvant remplacer plusieurs badges et tags simultanément. Dans le même esprit, Simon Voss propose ses tags actifs Q3007 sous forme de porte-clefs, l’émetteur n’envoyant une information aux serrures qu’après validation de l’empreinte sur le badge.

Une législation protectrice avec contrepartie

La protection de la vie privée des propriétaires de données biométriques est totalement justifiée, et cela a un sens de bien connaître une technologie avant de l’autoriser. Par voie de conséquence, il est clair qu’un certain décalage peut exister entre l’apparition sur le marché de nouvelles technologies d’identification et leur évaluation par la Cnil. Des délais peuvent être induits dans l’application et le déploiement de nouvelles techniques, délais dont ne souffriront pas d’autres pays laissant toute liberté d’équipement mais également de dérive.

Par exemple la reconnaissance du réseau veineux, développée par Fuji, est apparue en Europe à l’occasion du salon Ifsec 2005, et les produits en sont à leur seconde génération. Cette technologie fonctionne parfaitement et rapidement. Les premières autorisations viennent d’être délivrées en janvier, quand la Cnil a autorisé la mise en œuvre de systèmes faisant appel à des technologies de reconnaissance de la voix et des réseaux veineux du doigt et de la main, suite à des expertises techniques.

Une des raisons à ces délais est certainement qu’il faut d’abord qu’un projet utilisant une nouvelle technologie fasse l’objet d’une demande d’autorisation. Ensuite le projet sera évalué avec la technologie. Il est clair qu’un porteur de projet ayant des contraintes de délais de mise en œuvre à respecter et recherchant une certitude d’aboutissement sera plus enclin à déposer un dossier avec une technologie éprouvée ou un produit connu comme ayant déjà été autorisé, comme ceux utilisant une reconnaissance d’empreinte liée à des badges. En ce sens la récente annonce d’évaluation de la reconnaissance veineuse est un signal fort à l’attention de la profession.

La commission a autorisé en 2007 deux programmes de recherche, un public et un privé, portant sur l’évaluation et l’amélioration de dispositifs biométriques de reconnaissance de l’iris et de visages en 2D et 3D. Quand les conclusions seront rendues, la Cnil disposera d’éléments techniques de valeur pour évaluer des projets reposant sur ces techniques.

Des technologies surtout complémentaires

Bien qu’il existe des boîtiers extérieurs de protection contre les intempéries, les technologies d’identification biométrique peuvent rarement être intégrées dans des lecteurs anti-vandales. Elles sont le plus souvent réservées à des lecteurs intérieurs, des lecteurs extérieurs se limitant à la lecture de badges. Et comme nous l’avons vu, la reconnaissance d’empreinte est de préférence utilisée en France en complément d’un système de contrôle d’accès à badge, celui-ci servant au stockage du gabarit de l’empreinte pour identification.

Ainsi, le plus souvent la biométrie sera au mieux un complément aux technologies classiques, pour l’accès à certaines zones plus sécurisées. Dans ces conditions, elle ne peut représenter qu’un surcoût par rapport à un système de contrôle d’accès à badge, auquel une majorité de clients vont se limiter. Le marché de la biométrie en France est donc plutôt un marché de haut de gamme, où le complément de technicité apporté par la reconnaissance d’empreinte va apporter une meilleure sécurité globale.

Multimodalité et authentification forte

L’utilisation d’un minimum de 2 techniques biométriques est requise pour obtenir le statut d’authentification forte. Aucune technique n’étant infaillible, et chacune pouvant générer son lot de faux positifs et faux négatifs, l’emploi conjugué de 2 techniques devant chacune valider l’accès apporte à la fois fiabilité et sécurité.

Quid des systèmes utilisés par l’Etat ?

Leur utilisation fait suite à une décision prise en Conseil d’Etat, après avis motivé et publié de la Cnil, et appliquée par décret. L’intérêt supérieur de la sécurité de la nation est pris en compte.

Que se passe-t-il dans les autres pays européens ?

La directive européenne n°95/46/CE du 24 octobre 1995 doit être transposée, et a été à la source de la création d’organismes équivalents à la Cnil dans tous les pays européens. Cependant tous n’ont pas la même approche concernant l’utilisation de systèmes biométriques. La France, le Portugal et la Grèce, ainsi que certains Länder en Allemagne imposent l’obtention d’une autorisation avant utilisation, alors que les autres pays ou régions laissent une liberté d’usage. (Sauf omission)

En 2007, sur 602 projets mettant en œuvre un traitement biométrique et examinés par la Cnil, 53 utilisaient une reconnaissance d’empreinte digitale avec stockage sur un terminal de lecture ou sur un serveur. Parmi ces 53, 21 projets ont été refusés et 32 autorisés. Les 549 autres dossiers représentent essentiellement des systèmes répondant aux critères des autorisations uniques, avec une répartition d’environ 60% pour les empreintes digitales et 40% pour le contour de la main, ainsi qu’une dizaine de dossiers en technologies émergentes : 5 en reconnaissance du réseau veineux, 1 en reconnaissance vocale, et 3 programmes de recherche.

Des solutions de plus en plus simples

Au quotidien, un système doit être simple afin de remporter l’adhésion des personnes impliquées. Les installateurs préfèrent également une simplicité de mise en oeuvre. Ils apprécieront par exemple les serrures de sécurité intégrant directement un lecteur, ou le système Toca Integra de ekey, qui s’intègre facilement dans un grand nombre de cadres de porte.

S’il n’y a sur le marché aucun système agréé ou labellisé par la Cnil, qui évalue dans chaque projet autant le système utilisé que son utilisation et son contexte, il est clair que les systèmes ayant déjà été autorisés, et a fortiori ceux stockant un gabarit sur un badge et bénéficiant de procédures simplifiées, devraient rencontrer la bienveillance de la Cnil et auront la faveur des commerciaux et installateurs.

A noter que pour une plus grande flexibilité d’usage, Motorola dispose dans sa gamme d’un système mobile de vérification d’empreintes et d’identification, Mobile AFIS, destiné en premier lieu aux forces de l’ordre et de protection des frontières.

Des reconnaissances d’empreinte simples d’utilisation

De petits systèmes autonomes, éventuellement avec électronique déportée, permettent d’enrôler rapidement l’empreinte d’un employé pour lui laisser l’accès à un secteur de l’entreprise, par exemple après utilisation de l’empreinte d’un doigt de l’administrateur comme identifiant maître, et permettent également la suppression aisée d’un tel identifiant. Ces systèmes ne nécessitent pas de badges coûteux et pouvant être égarés, et en quelque sorte utilisent une empreinte comme un code. Il s’agit d’authentification et non d’identification, le gabarit stocké n’étant pas associé à une identité mais à un numéro de mémoire, et ceci limite a priori les risques d’atteinte à la vie privée. Ils doivent quand même faire l’objet d’une demande d’autorisation, la Cnil attirant l’attention sur le fait qu’un fichier indépendant sera vraisemblablement constitué pour se souvenir de qui correspond à quel registre de mémoire pour pouvoir l’effacer facilement.

La société belge Bio-Elec Engineering, qui a fait faillite en 2007, avait présenté en 2005 un très ingénieux système BioScan, programmable par empreinte maîtresse pour 15 utilisateurs avec 15 fonctions disponibles chacun en fonction des empreintes et de leur orientation. Un ensemble de 4 diodes allumées, clignotantes ou éteintes permettait un retour d’information.

Les systèmes TocaHome de ekey sont conçus dans un même but de simplicité. Ils possèdent un boîtier intérieur et des protections sont disponibles pour une installation en extérieur. La programmation d’un utilisateur s’effectue sans logiciel depuis le boîtier intérieur seulement muni de 4 touches. Il est simplement demandé à l’utilisateur de présenter un doigt sur le lecteur pour l’enregistrement dans l’emplacement de mémoire disponible. La version TocaHome 3 permet de commander 3 relais via 3 empreintes par utilisateur.

Un certain nombre de poignées de porte intégrant directement un lecteur biométrique est disponible sur le marché, par exemple chez IBtec, ou Keiko distribué par Biosys Technology. Le système de porte PL600 de Keico intègre un capteur d’empreinte sur la poignée, ainsi qu’un lecteur de badge HID et un clavier codé dans le corps de la serrure. La poignée IBtec 5-52 intègre un capteur optique pour jusqu’à 99 ou 260 empreintes. Zalix propose un verrou biométrique BioVIP II alimenté par pile, qui se verrouille automatiquement avec la fermeture de la porte et se déverrouille par simple lecture de l’empreinte. Chez Idips, la nouvelle gamme Bio comprend les modèles Horo 3200 et Horo 3500.

Les lecteurs d’empreinte digitale de plus en plus souvent intégrés aux PC portables apportent un surcroît de sécurité et sont très appréciés en haut de gamme. Ils ne font pas l’objet d’une demande d’autorisation pour un usage personnel. En revanche, et ceci est peu connu, leur utilisation professionnelle sur un PC fourni par un employeur doit intégrer un projet d’ensemble autorisé par la Cnil.

Les solutions alternatives à la reconnaissance d’empreintes

Utiliser son doigt pour faire relever son empreinte digitale n’est pas toujours si facile, du moins pas pour tout le monde. Selon les systèmes, il faut soit le positionner correctement et conserver une certaine immobilité pendant les quelques fractions de seconde nécessaires, soit faire glisser le doigt régulièrement sur un capteur. Et dans les 2 cas, l’hygiène du capteur pour les contacts suivants est en question. Ainsi des solutions d’usage plus simple convenant à une majorité d’utilisateurs ont été recherchées.

Afin de maximiser les chances de la procédure d’autorisation d’aboutir favorablement, on pourra être tenté de faire appel à des techniques qui ne stockent pas dans une base de données de biométrie reproductible ou laissant des traces, tout en pouvant associer un gabarit à une identité. Toutes les technologies sans contact sont concernées.

La reconnaissance du contour de la main est la plus courante des technologies alternatives. Existant depuis assez longtemps, cette technique est fiable et dispose d’une bonne offre sur le marché. Elle fait en outre partie des technologies pouvant bénéficier d’une procédure simplifiée d’autorisation dans le cas d’une utilisation en contrôle d’accès, en gestion des horaires et en restauration sur le lieu de travail ou scolaire. La propreté du support peut être mise en question.

Les reconnaissances des réseaux veineux du doigt ou de la paume sont des technologies extrêmement prometteuses. Elles associent confort, hygiène, fiabilité et absence de traces. La Cnil remarque en particulier que les réseaux veineux sont impossibles actuellement à capturer et dupliquer à l’insu de leurs propriétaires, et qu’en cela leur stockage dans une base de données comporte moins de risques que celui des empreintes digitales. La géographie du réseau veineux est analysée avec rapidité en captant la réflexion de rayons infrarouges émis et partiellement absorbés par les veines. Il suffit de positionner sans contact le doigt ou la paume de la main au dessus du capteur, dont l’hygiène est assurée. Les réseaux veineux sont différents même pour de vrais jumeaux, et ne peuvent être utilisés que sur une main vivante, ce qui limite encore les possibilités de falsification. Parmi les systèmes existant sur le marché figurent notamment les lecteurs de paume de technologie PalmSecure de Fujitsu, qui bénéficient d’un taux de fausses acceptations de 0,00008 % et de faux négatifs de 0.01 %, comme notamment le lecteur PalmGarde de TDSI. Un système coréen Tech-Sphere existe également. Pour la reconnaissance du réseau veineux de doigts, la technologie VeinID de Hitachi possède une certaine avance. En France on considérera le système BioVein de Eden qui peut reconnaître 1000 identifiants.

Les reconnaissances de l’iris et de la rétine sont sans contact mais sont parfois difficiles et peu rapides, et nécessitent une bonne coopération de l’utilisateur. Ces technologies sont plus utilisées à l’étranger, en particulier au Japon, où la lecture d’empreintes est perçue comme non hygiénique. En France, seuls 3 projets ont été examinés par la Cnil depuis 2004, dont un programme d’expérimentation. Un précurseur technologique a été la société Iridian, qui a licencié sa technologie à un grand nombre de fabricants, certains aujourd’hui s’en étant affranchis ou l’ayant fait progresser. Parmi les acteurs les plus significatifs dans ce domaine se trouvent Panasonic, dont le système BM-ET200 est 5 fois plus rapide que son prédécesseur et plus précis. Afin de rendre l’opération plus facile pour l’utilisateur, son positionnement est assisté vocalement. Chez LG, le lecteur Iris Access 3000 peut s’intégrer avec un système de cartes à puce iClass de HID. Etri, société coréenne, propose un interphone BioGate muni d’une reconnaissance d’Iris. Nul doute que cette offre devrait évoluer, alors que des capteurs d’iris existent déjà pour téléphones mobiles ou clés USB, et qu’un nouveau système HBox de Global Rainmakers permet de scanner à une distance d’un mètre les iris d’une trentaine de personnes en mouvement par minute, les premières installations étant en cours dans 2 aéroports pour la reconnaissance de grands voyageurs.

Si la reconnaissance faciale a bénéficié récemment d’un intérêt médiatique accru et d’avancées importantes pour des solutions de recherche d’individus dans une foule utilisant des flux de vidéosurveillance et une comparaison avec une base de données en ligne, avec des solutions comme celles d’Axxon-ITV, de 3M-Aurora, d’OmniPerception, de Face-Tek Technology, ou de Firstsight Vision, il faut considérer l’excellent système autonome de reconnaissance faciale 3D d’un individu de A4 Vision et Zalix, au fonctionnement fiable et rapide (10 à 12 identifications par seconde), et qui peut être intégré à un système de contrôle d’accès en place comme fonctionner en autonome. Convivialité et simplicité le caractérisent. L’utilisateur n’a qu’à regarder un miroir, même sans être absolument immobile.

Enfin, la reconnaissance vocale est également à surveiller. Bien qu’une phrase soit enregistrable et reproductible, ces technologies font plutôt appel à l’empreinte vocale sécurisable des individus, et une installation a reçu récemment un avis favorable de la Cnil. La commission s’est assurée que toutes les mesures aient été prises pour prévenir les risques d’usurpation d’identité. Parmi les rares produits disponibles sur le marché, CDVI propose notamment son système Orphée développé depuis plusieurs années en collaboration avec l’Université Pierre et Marie Curie. Il fonctionne indépendamment du texte et de la langue utilisés, le référencement et la vérification pouvant même être réalisés dans des langues différentes.

Des technologies de plus en plus faciles à intégrer

La nouvelle offre de OKI en circuits spécialisés destinés à la biométrie est en train de transformer la conception et l’utilisation de systèmes de reconnaissance d’empreintes. La puce ML67Q5250 possède des fonctionnalités développées en collaboration avec le spécialiste Precise Biometrics, et peut être intégrée en tant que telle par des non spécialistes ayant besoin d’inclure une reconnaissance d’empreinte dans leur développement. Pour des raisons de rentabilité et d’économies d’échelle, il est clair que la cible visée est principalement celle de l’accès logique aux données, d’un ordinateur portable, d’un PDA/smartphone ou d’un poste de travail. Ces marchés feront baisser les prix des puces qui vont être disponibles à bas coût pour des lecteurs de contrôle d’accès physique. Oki propose également des nouveaux capteurs de reconnaissance d’iris pour téléphones portables. Sagem Sécurité dispose dans sa gamme non seulement de terminaux biométriques à intégrer dans une solution de contrôle d’accès, mais aussi de modules biométriques MorphoKit et MorphoSmart prêts à être intégrés en OEM dans un lecteur ou un équipement devant disposer de fonctionnalités biométriques.

Conclusion

La Cnil a simplifié les procédures d’autorisation pour certains systèmes garantissant la sécurité des données des utilisateurs, qui doivent en toutes circonstances rester les seuls propriétaires de leurs données biométriques. Et les utilisateurs tirent la demande en systèmes biométriques de contrôle d’accès vers de plus en plus de simplicité au quotidien pour plus de confort. En ce sens, de nombreuses nouvelles solutions simples, basées aussi bien sur une reconnaissance d’empreinte que sur des nouvelles technologies, représentent des réponses adaptées.

En savoir plus

Cet article est extrait du Magazine APS n°171 – Mai 2008.

Pour plus d’information sur nos publications, contactez Juliette Bonk.

Commentez