Avec la guerre en Ukraine, sommes-nous encore plus menacés ? Pas sûr. En tout cas, pour l’heure. Ce qui ne doit pas inciter à relâcher l’attention, comme d’habitude. D’autant que la France bénéficie d'un écosystème de cybersécurité et de cyberprévention. Voici par où et comment commencer.

Concurrence économique, découverte de failles chez les fournisseurs de technologies et services digitaux, crise sanitaire du Covid-19, plateformes de rançongiciels en tant que service [Ransomware as a Service (RaaS)] à la portée des pirates, guerre russo-ukrainienne… les cybercriminels savent toujours exploiter la moindre faiblesse pour attaquer les systèmes d’information de nos TPE, PME, ETI, grandes entreprises et administrations. « Alors que les années 2019 et 2020 avaient été marquées par une explosion des rançongiciels, cette menace s’est stabilisée, à un niveau néanmoins très élevé, entre 2020 et 2021, avec 203 attaques traitées contre 192 en 2020, rapporte le Panorama de la menace informatique 2022 de l’Agence nationale de la sécurité des systèmes d’information (ANSSI). Entités touchées en premier lieu par les rançongiciels, les TPE, PME et ETI représentent 34 % des victimes en 2021 (+53 % par rapport à 2020) et sont suivies par les collectivités (19 %) et les entreprises stratégiques (10 %). »

Louis Pétiniaud, chercheur au centre Geode.science. © copie d’écran de France 24

Pas de cyberguerre d’ampleur en provenance de Russie

Avec la guerre en Ukraine, doit-on redouter, comme on s’y attendait, une cyberattaque d’une ampleur jamais égalée ? « Après la menace nucléaire à peine voilée [de Vladimir Poutine] et en fonction de l’historique de la pratique des cyberattaques par les services secrets russes et des acteurs russes non étatiques, on peut se poser la question très directement », confie à France 24 Louis Pétiniaud, chercheur au centre Geode.science, un Centre d’excellence en relations internationales et stratégie labellisé par le ministère des Armées dans le cadre du Pacte Enseignement supérieur, spécialisé dans la géopolitique de la Datasphère. L’Ukraine et l’Occident vont-ils subir une vague d’attaques cyber sans précédent ? Y compris dans le spatial ?

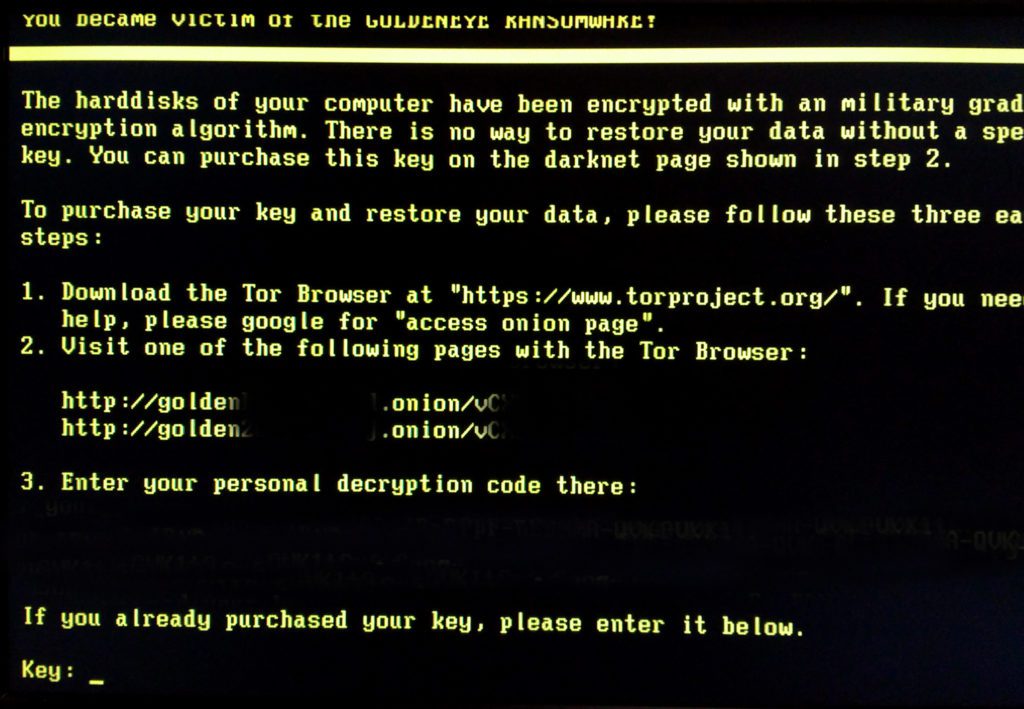

Les observateurs se réfèrent à l’attaque de 2017 pilotée par la Russie. Celle-ci avait infecté des milliers d’entreprises ukrainiennes et lourdement pénalisé son économie avant de se propager à travers le monde. Le 24 février 2022, tout semblait réuni pour que l’offensive russe soit précédée d’offensives numériques. Par exemple sur les réseaux de communications afin d’entraver la diffusion d’images en provenance des villes ukrainiennes. En fait, en dehors de petites escarmouches provenant des deux côtés, il n’y a pas eu d’attaque de grande ampleur. « Les équipes cyber russes se sont probablement concentrées sur de l’espionnage, pour comprendre la réponse du monde à l’invasion », confie au Monde Matt Olney, directeur du renseignement sur les menaces chez Talos, filiale du géant Cisco spécialisée dans la cybersécurité. Cependant, la prudence reste de mise.

Voici à quoi ressemble le rançongiciel Goldeneye lorsqu’il apparaît. CC BlueBreezeWiki

Gérôme Billois, expert en cybersécurité au cabinet Wavestone. © Wavestone

Cyberattaques : Business as usual

En effet, pas question de s’endormir pour autant car les cyberattaques continuent leur chemin, comme d’habitude pourrait-on dire. Normal : « Le retour sur investissement (ROI) d’une campagne de rançongiciel sur une vingtaine de cibles effectuées par des criminels affiliés à une plateforme RaaS (Ransomware as a Service] varie de 232 % à 880 %, relève Gérôme Billois, expert en cybersécurité au cabinet Wavestone. De fait, l’investissement total moyen s’élève à 151 020 dollars. Y compris l’infrastructure d’attaque, l’intrusion et la propagation du cryptovirus dans les SI, les ressources humaines (trois experts sur trois mois), les 30 % de commission pour la plateforme de RaaS. Sans oublier le blanchiment d’argent (50 % des gains). En moyenne, le gain brut oscille entre 1,4 et 4,3 millions de dollars par rançon. »

Les mesures d’hygiène numérique de Cybermalveillance.gouv.fr

Pour les TPE, les PME et les associations, le site Cybermalveillance.gouv.fr est une mine d’or. Le consulter devrait devenir un réflexe. En effet, à l’instar des particuliers, les organisations peuvent être la cible de cybercriminels qui pourraient chercher à profiter de la crise ukrainienne pour tenter de les escroquer ou les compromettre. À cet égard, Cybermalveillance.gouv.fr recommande, entre autres, de sensibiliser les collaborateurs aux risques et de leur rappeler les consignes de sécurité. Il s’agit aussi de renforcer la sécurité des points d’accès extérieurs en vérifiant les règles de filtrage des pares-feux, d’intensifier leur supervision, de fermer tout accès non indispensable, d’instaurer des mots de passe solide et de mettre en place une double authentification.

Autre mesure : augmenter la fréquence de sauvegarde des données provenant d’applications critiques. Sans oublier d’en garder des copies déconnectées. Ni de vérifier le bon fonctionnement de leur restauration. Dans la foulée, Cybermalveillance.gouv.fr conseille de s’assurer de la bonne mise à jour des correctifs de sécurité de tous vos équipements, en particulier celle des équipements directement exposés sur Internet. Et de réaliser une revue de sécurité de votre site Internet : mise à jour, sauvegarde, solidité des mots de passe, droits d’accès, etc. Enfin, l’organisation doit régulièrement actualiser ses plans de crise en cas de cyberattaque : annuaires de crise (qui contacter, qui mobiliser ?), vérification des contrats de support, mise en place d’un mode de fonctionnement dégradé… En cas de cyberattaque, les organisations vont trouver des partenaires de cybersécurité au sein de son réseau de plus de 1 200 prestataires.

Jean-Noël de Galzain, président d’Hexatrust. © Agence TCA

Hexatrust : un puissant écosystème français

Quant aux organisations plus structurées, leur réflexe sera de se tourner vers l’écosystème Hexatrust et ses 57 membres. « Les organisations ne peuvent plus utiliser le numérique dans leur métier sans investir un minimum dans la cyberprévention », estime Jean-Noël de Galzain, président d’Hexatrust (et de Wallix) qui cumule un chiffre d’affaires de plus de 400 millions d’euros en croissance de 19 %, réalise 30 % de ses ventes à l’export et emploie plus de 2 500 experts. De quoi couvrir toutes les disciplines de la cybersécurité et de la cyberprévention. À savoir la protection des données et le cloud de confiance (Atempo, Captain DPO, Docaposte Arkineo, Edicia, Idecsi, Oodrive, Wooxo), la protection des systèmes embarqués et les IoT (Prove & Run), la sécurité des systèmes industriels (Holiseum, Schneider Electric, Seclab, Sentryo), les messageries sécurisées (Vade Secure), la gouvernance, la traçabilité des données et l’audit de sécurité (Brainwave GRC, Egerie, Kub Cleaner, Straton-IT, Trustinsoft), la sécurité des communications mobiles et Web (6Cure, Efficient IP, Olfeo, Pradeo Security System, Rohde & Schwarz Cybersecurity). Viennent ensuite les fournisseurs de services cloud de confiance (Antemeta, ASP Server, Jaguar Network, Outscale, Telehouse Europe), la sécurité des transactions (Natheos, Ozon), l’administration et la supervision de la cybersécurité (Bertin IT, Cyberwatch, Gatewatcher, iTrust, Tranquil IT). Sans oublier la gestion des identités et des accès (IAM) comme IDnomic, Ilex International, Inwebo, Neowave, Novalys et Wallix. Citons aussi les sociétés de conseil et de formation (CEIS, Conscio Technologies, Metsys, Synetis) ainsi que les fournisseurs de systèmes d’encryption (Ercom, Prim’X, The Greenbow, Tixeo).

adrien-alliel-phinasoft-les-pme-peuvent-prendre-elles-memes-en-main-leur-cybersecurite

Analyse de risques et gestion de la sécurité

À côté d’Hexatrust un écosystème de start-up éclot également en France. À commencer par la start-up parisienne Phinasoft dont la plateforme collaborative aide les PME à prendre elles-mêmes en main leur cybersécurité – et, dans une certaine mesure, leur sécurité-sûreté. Grâce à des questionnaires, des indicateurs et des processus de validation modulaires, les entreprises vont commencer par analyser leurs risques de façon ergonomique. « Pour chaque risque, les utilisateurs vont indiquer des indices de gravité et de criticité, explique Adrien Alliel, associé de Phinasoft qui, créée en 2019, emploie cinq salariés. Il en résulte une liste de mesures de sécurité à prendre. En s’appuyant sur des processus collaboratifs simples, les équipes suivent la planification et l’exécution des chantiers sur des tableaux synoptiques. » Outre l’analyse des risques et le suivi de chantier, la plateforme de Phinasoft sert également à orchestrer la sécurité dès la conception des projets, à réaliser des audits de sécurité, évaluer des fournisseurs (sur le plan sécuritaire), à se conformer à des référentiels de sécurité comme ISO 27001 (sécurité des systèmes d’information). « Dans une prochaine étape, nous comptons développer une version adaptée aux TPE », reprend Adrien Alliel.

Miguel Oliveira (Aisi) : « Le test d’intrusion fournit une vue claire de l’état du SI et conduit à des recommandations pour combler les failles. » © Agence TCA

Hackers éthiques et tests de pénétration

Autre démarche de cyberprévention, les tests d’intrusion du SI (Pen Test) par des hackers éthiques qui, en utilisant les mêmes outils que les pirates, ne manqueront pas de mettre à jour des bugs (exploits, vulnérabilités, failles…) qui peuplent les systèmes d’information que le client désire auditer. Deux démarches se complètent. La première est portée par des entreprises spécialisées comme la start-up parisienne Aisi. « Le test d’intrusion fournit une vue claire de l’état du SI et conduit à des recommandations pour combler les failles, précise Miguel Oliveira, président d’Aisi qui emploie 25 personnes. Une fois celles-ci mises en place, le Pen Test permettra au responsable des systèmes d’information de montrer à sa direction que, si une attaque a lieu, elle pourra être stoppée. » De fait, la société propose de simuler des attaques. « On infecte le poste d’un collaborateur. Et on montre comment, en mettant la main sur l’ensemble du SI, l’entreprise risque d’être bloquée pendant trois à quatre semaines, souligne Miguel Oliveira. 70 % à 80 % des directions générales prennent alors conscience du risque et décident de mettre en place les mesures de prévention. Pas les autres… » La seconde démarche s’illustre avec les plateformes de Bug Bounty comme Bugcrowd, HackerOne, Intigriti, Open Bug Bounty, SafeHat, Synack ou YesWeHack. Lesquelles monétisent les Pen Test auprès d’entreprises clientes – même auprès d’administrations publiques – en rémunérant des hackers éthiques inscrits par dizaines, voire par centaines de milliers sur leur plateforme.

Frédéric Grelot (Glimps) : « Nous reconnaissons les nouvelles menaces grâce à la manière avec laquelle ils sont codés. » © Agence TCA

Découvrir les menaces inconnues

Sachant que les cyberpirates achètent sur le Dark Web des kits de développement de virus et d’attaques avancées, le nombre de nouvelles menaces ne cesse d’augmenter chaque jour. En effet, il suffit de 30 minutes pour développer une variante de Locky, WannaCry, Bad Rabbit, Ryuck et autres Petya. Restant indispensables, les anti-virus sont néanmoins dépassés dès lors qu’une nouvelle attaque ne correspond pas à une signature déjà connue. Impossible alors de la bloquer. Pour pallier ce problème, la start-up rennaise Glimpse (26 salariés), créée fin 2019 par d’anciens de la Direction générale de l’armement (DGA), change la donne : « Nous recourons à l’apprentissage profond (Deep Learning) pour reconnaître non pas les nouveaux virus eux-mêmes mais leurs ‘‘concept codes’’, à savoir la manière avec laquelle leur algorithme est codé : les codes de communication réseau, les codes de chiffrement, les codes de paiement en Bitcoin, etc., développe Frédéric Grelot, vice-présent en charge de la recherche de Glimpse qui a levé 6 millions d’euros en début d’année avec ACE Capital Partners et Breizh-up. Nous avons ainsi constitué une base de données d’un milliard de concept codes. »

La start-up rennaise fait partie du nouveau consortium Open XRD, qui rassemble Sekoia (plateforme SaaS de détection des cyberattaques), HarfangLab (protection des terminaux), Pradeo (protection des usages mobiles) et Maturity (lutte contre le phishing). « Toutes nos solutions ont interopérables, assure Frédéric Grelot. Elles échangent entre elles les informations qui permettent d’automatiser la détection rapide des menaces. » En effet, au travers d’une nouvelle interface, le consortium est en mesure de protéger l’ensemble de la zone d’exposition des entreprises grâce à une infrastructure XDR (Extended Detection and Response) qui offre une visibilité simultanée des données sur les réseaux, les clouds, les terminaux et les applications. Bref, face à la menace, l’union fait la force.

Erick Haehnsen

Focus : Orange Cyberdefense veut sécuriser les mobiles

Avec un agent de sécurité qui tourne en tâche de fond, malgré sa faible consommation CPU, l’application Mobile Threat Protection d’Orange Cyberdefense sécurise les mobiles. Reliée à une plateforme cloud, l’appli bénéficie d’une base de connaissance mondiale en termes de menaces. En outre, Mobile Threat Protection dispose d’un module d’administration qui offre une visibilité fine de la menace ainsi qu’une remontée d’indicateurs dans un tableau de bord. Enfin, Orange Cyberdefense offre un module de gestion de flotte de mobiles (Unified Endpoint Management) afin d’administrer à distance les terminaux mobiles de l’entreprise. Délivrée en mode cloud et agnostique par rapport aux opérateurs télécoms, Mobile Threat Protection offre un traitement immédiat et automatique des menaces mobiles détectées (Malware, virus, failles Zero Day, attaques réseaux…) sur l’ensemble de du parc de mobiles. Ainsi qu’une analyse en temps réel de l’état de protection de de terminaux mobiles via la console de gestion centralisée.

Commentez