Outre les mesures simples, comme adopter des mots de passe solides, les MAJ et sauvegardes régulières, ou la désactivation des composants ActiveX et JavaScript, certaines bonnes pratiques exigent un engagement plus important. A commencer par inscrire la cybersécurité dans la stratégie globale de l’entreprise.

Avec l’entrée en vigueur du Règlement Général sur la Protection des Données personnelles en Europe, les entreprises françaises sont désormais conscientes des risques cyber mais ne mettent pas forcément les moyens suffisants pour les contrer. Pour preuve, selon une étude de Deloitte, 76% d’entre elles se disent prêtes à parer un éventuel incident de cybersécurité mais, dans le même temps, elles sont 82% à déclarer ne pas avoir documenté ou testé un plan de réponse à une cyberattaque avec les métiers lors des douze derniers mois. De même, l’étude montre que la cybersécurité doit désormais être pleinement ancrée dans la stratégie de l’entreprise. Or, seules 25% des organisations sondées ont rattaché la sécurité directement au comité exécutif. Dans ces conditions, les entreprises françaises sont-elles réellement armées pour relever les défis sécuritaires qu’une société toujours plus connectée leur impose ? Panorama des 10 commandements majeurs à suivre en matière de cybersécurité.

1- Des mots de passe plus solides

Selon l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI), la première règle à appliquer porte sur le respect des mots de passe qu’elle définit « comme une formule convenue destinée à se faire reconnaître comme ami, à se faire ouvrir un passage gardé ». Le mot de passe informatique permet d’accéder à l’ordinateur et aux données qu’il contient. Il est donc essentiel de savoir choisir des mots de passe de qualité, c’est-à-dire difficiles à retrouver à l’aide d’outils automatisés ou à deviner par une tierce personne. On conseille souvent d’avoir un mot de passe composé d’au moins huit caractères, incluant des majuscules, minuscules, chiffres et caractères spéciaux tels que : ?, /, «, @, [, |, {, #… Cependant, devenant de plus en plus facile à pirater, le mot de passe voit son avenir compromis.

2- Remplacer le mot de passe par l’authentification biométrique

La solution est-elle à chercher du côté des systèmes d’authentification forte, qui requièrent la concaténation d’au moins deux facteurs d’authentification ? Par exemple, en associant un mot de passe à un mot de passe temporaire [One-time Password (OTP)] reçu sur smartphone ou à une carte magnétique, voire à un équipement électronique (puce RFID, clé USB, carte à puce, smartphone). Ici encore, les critiques fusent : ces systèmes d’authentification forte multi-factoriels sont souvent trop complexes à mettre en œuvre. Ce qui fait l’intérêt des systèmes de reconnaissance biométrique qui simplifient la donne. D’autant que l’authentification forte connaît un regain d’intérêt. En effet, le 13 janvier 2018 est entrée en vigueur la deuxième version de la directive européenne sur les services de paiement (DSP2), qui avait été transposée en droit français par ordonnance durant l’été. Elle rend obligatoire l’authentification forte pour les paiements en ligne de plus de 30 euros dans toute l’Europe. Mais, que les entreprises et les banques se rassurent : elles ont jusqu’au 14 septembre 2019 pour se mettre aux normes et implémenter leurs solutions techniques.

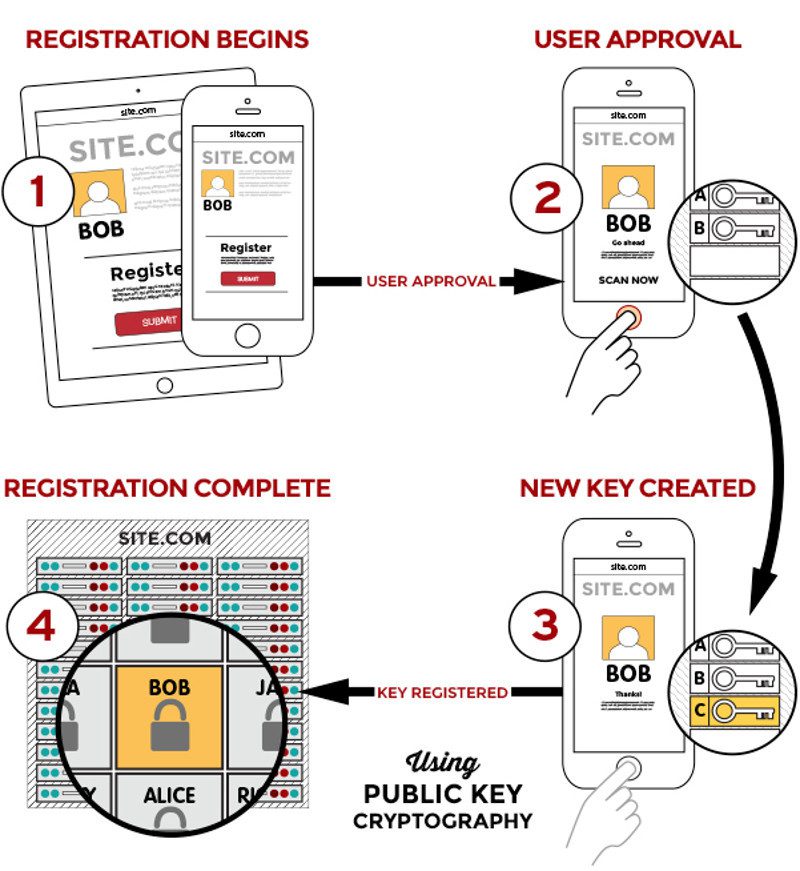

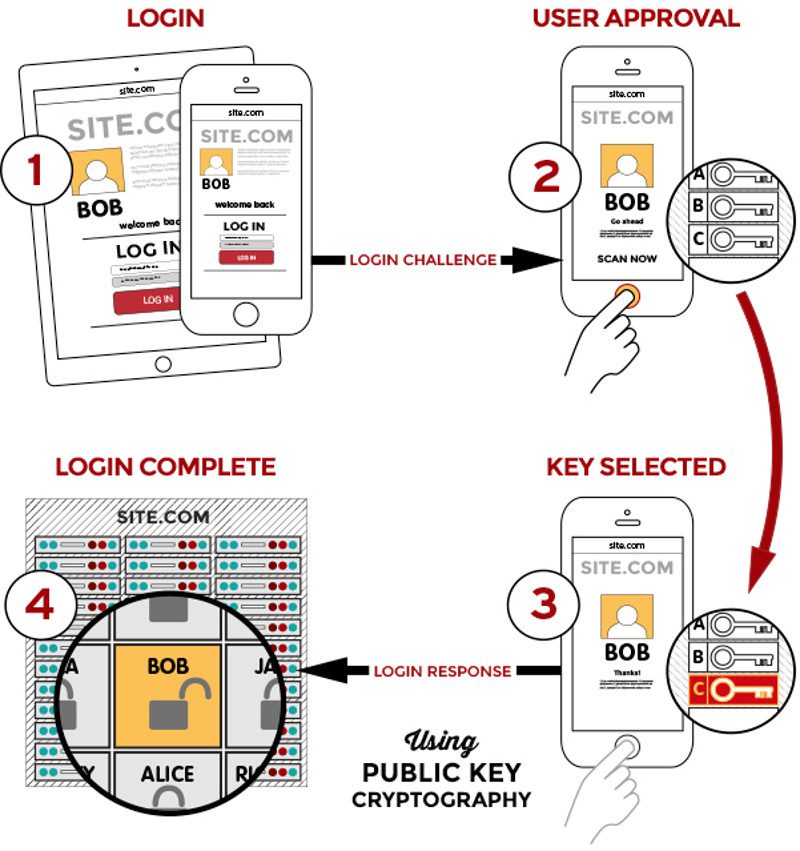

Une chose est sûre : la réglementation avantage les nouvelles technologies. « La biométrie permet de remplacer le mot de passe à moindre coût », soulignait en octobre dernier Alain Martin, co-président en Europe de l’Alliance FIDO (Fast IDentity Online). L’Alliance a sorti un standard technique, FIDO2, capable de démocratiser le « sans mot de passe » en misant sur la biométrie. La première étape nécessite un appareil électronique (clé USB, smartphone, PC, etc.). L’utilisateur saisit un code PIN, utilise son empreinte digitale ou a recours à la reconnaissance faciale. La vérification est exécutée localement dans l’appareil. La seconde étape, qui matérialise la possession de l’appareil, se fait en ligne grâce à la cryptographie. « Ni les clés privées ni les données biométriques ne sont partagées sur le serveur en ligne », précise Alain Martin.

3- Des MAJ régulières

De son côté, l’ANSSI prône le bon sens en insistant sur la nécessité de faire des mises à jour régulières (quasi quotidiennes) pour le navigateur, l’antivirus, les suites bureautiques, le pare-feu personnel, les applications métier, etc. En effet, la plupart des attaques tentent de tirer avantage des failles d’un ordinateur (failles du système d’exploitation ou des logiciels). En général, les agresseurs recherchent les ordinateurs dont les logiciels n’ont pas été mis à jour afin de profiter de la faille non corrigée et ainsi parvenir à s’y introduire. C’est pourquoi il est fondamental de mettre à jour tous ses logiciels, pour corriger ces failles. Sur ce terrain, les utilisateurs de Windows sont à la peine car, pour des raisons de sécurité, le système d’exploitation favori, peut bloquer l’usage de l’ordinateur, à l’ouverture ou à la fermeture, pour télécharger puis installer les mises à jour… et redémarrer ! De leur côté, les utilisateurs de Linux n’y voient que du feu puisque, étant nativement multitâche, ce système d’exploitation opère les mises à jour en toile de fond, c’est-à-dire sans entraver l’usage de la machine.

4- Soigner les sauvegardes

L’un des premiers principes de défense consiste à conserver une copie de ses données afin de pouvoir réagir en cas d’attaque ou de dysfonctionnement. La sauvegarde de ses données est une condition essentielle de la continuité de votre activité.

© Alliance FIDO

5- Désactiver par défaut les composants ActiveX ou JavaScript

Les composants ActiveX ou JavaScript offrent des fonctionnalités intéressantes, mais ils présentent aussi des risques de sécurité, selon l’ANSSI, pouvant aller jusqu’à la prise de contrôle d’une machine vulnérable par un intrus. En dépit de la gêne que cela peut occasionner, il est conseillé de désactiver leur interprétation par défaut et de choisir de ne les activer que lorsque c’est nécessaire et si l’on estime être sur un site de confiance.

6- Se méfier des liens dans les mails

On ne le répétera jamais assez : les liens malveillants où l’on est invité à cliquer dans des mails constituent l’une des attaques les plus classiques qui soient. Il s’agit, pour le pirate, de tromper le collaborateur d’une entreprise pour lui voler des informations personnelles. Ce lien peut-être trompeur et malveillant. En cas de doute, vaut mieux saisir soi-même l’adresse du site dans la barre d’adresse du navigateur plutôt que de cliquer sur le lien. De même, avant d’ouvrir des pièces jointes à un courriel, il faut vérifier leurs extensions. Si elles sont du type : pif ; .com ; .bat ; .exe ; .vbs ; .lnk. Il ne faut généralement pas les ouvrir. À l’inverse, quand vous envoyez des fichiers joints à des mails, privilégiez l’envoi de pièces jointes au format le plus « inerte » possible, comme RTF ou PDF par exemple. Cela limite les risques de fuites d’informations.

7- Ne jamais naviguer avec le compte administrateur

Il faut impérativement protéger les droits d’administrateur d’un ordinateur ou d’un serveur en les distinguant des droits de simple utilisateur. Dans la majorité des cas, ces derniers suffisent pour envoyer des messages ou surfer sur Internet. En évitant l’usage en ligne du compte d’administrateur, on limite aussi les risques d’infection ou de compromission de l’ordinateur.

8- Contrôler la diffusion d’informations personnelles

Internet n’est pas le lieu de l’anonymat et les informations que l’on y dépose peuvent nous échapper instantanément ! Le mieux à faire est de ne jamais laisser de données personnelles dans des forums, ni saisir de coordonnées personnelles et sensibles (comme des coordonnées bancaires) sur des sites qui n’offrent pas toutes les garanties requises. Dans le doute, mieux vaut s’abstenir.

© Alliance FIDO

9- Intégrer la cybersécurité à la stratégie globale de l’entreprise

Bien comprendre les risques Cyber et organiser la réplique ne s’improvise pas. L’entreprise doit mettre en place des procédures et les tester. Cette approche nécessite de réorganiser la cybersécurité pour l’intégrer à l’ensemble des métiers. D’après l’étude 2019 de Deloitte, deux entreprises sur trois affirment communiquer tous les trimestres au Comité exécutif leurs indicateurs de sécurité. En revanche, seul un tiers d’entre elles jugent leur stratégie de cybersécurité en adéquation avec les besoins et exigences métier. Enfin, 13% des entreprises interrogées déclarent avoir intégré les responsables des directions métier au cœur de l’organe de gouvernance de la sécurité. Lequel fait émerger de nouveaux rôles pour répondre au mieux aux besoins de cohérence et de transversalité de la sécurité dans l’entreprise comme les Digital Risk Leaders ou les Data Security Scientists. « Au fil des années, la cybersécurité s’est transformée en une structure porteuse plus « intelligente » offrant des possibilités et des opportunités nouvelles aux différents métiers de l’entreprise, constate Michael Bittan, associé en charge des Cyber-risques chez Deloitte. Appréhender cette activité au travers d’une meilleure stratégie permettra d’en prendre pleinement la mesure. Ce qui réduira, à terme, les risques existants tout en y apportant de la valeur ajoutée. »

© Deloitte

10- Intégrer le European Cybersecurity Act

Après deux ans de travaux, le Parlement européen a adopté, ce mardi 12 mars en session plénière, le European Cybersecurity Act. Ce texte vient compléter les bases réglementaires qui permettront,à terme, de rehausser le niveau de cybersécurité à travers l’Europe. Surtout, il définit un cadre clair et harmonisé pour la mise en œuvre de la cybersécurité dans tous les secteurs économiques. En effet, l’édiction de règles communes en matière de certification en cybersécurité au niveau européen constitue une avancée primordiale pour permettre le développement d’un marché unifié européen, au bénéfice des PME et des grands groupes de la confiance numérique. Autre avancée : l’adoption par le Parlement européen de la proposition de règlement relatif à l’ENISA (Agence européenne chargée de la sécurité des réseaux et de l’information) et la certification des technologies TIC, dite « European Cybersecurity Act ». Ce texte, qui devra désormais être adopté par le Conseil européen, donne un mandat permanent à l’ENISA et crée un cadre européen de certification de cybersécurité. Comme pour le RGPD, un fournisseur de produits, services et processus TIC ne sera plus obligé de passer par plusieurs schémas de certification nationaux. « Les schémas européens de certification devraient renforcer la transparence du marché des produits TIC en donnant des indications sur le niveau d’assurance d’un produit, commente Jean-Pierre Quémard, président de l’Alliance pour la confiance numérique (ACN). Cela permettra de créer de la confiance, d’augmenter la cybersécurité générale et de créer un marché européen atteignant ainsi la taille critique pour nos entreprises, et notamment les plus petites d’entre elles. »

Adopter le bon niveau de certification

Le Cybersecurity Act établit un système de certification multi-niveaux qui prend en compte, grâce à une analyse préalable des risques, la bonne adéquation entre les exigences de sécurité et le besoin de protection, ce qui correspond aux besoins du marché. Les produits, services et processus TIC peuvent être certifiés à un niveau d’assurance élémentaire, substantiel ou élevé. Le niveau élémentaire correspondant aux produits les moins critiques, il est assorti d’une simple procédure déclarative. A l’autre bout du spectre, les produits et services dont la résistance aux cyberattaques est cruciale, tels que les puces électroniques, peuvent être certifiés au niveau d’assurance élevé par le biais d’une procédure plus robuste. La version finale du Cybersecurity Act introduit une exigence de tests de pénétration pour le niveau d’assurance élevé.

Erick Haehnsen et Eliane Kan

Commentez