Ni Internet ni les équipements de l’Internet des objets (IoT) n’ont été prévus pour être sécurisés. Du pain béni pour les cyberpirates, qui bénéficient d’outils industrialisés pour mener leurs attaques. Loin de maîtriser ce risque, les fabricants en sont encore majoritairement au stade de la prise de conscience.

« Nous nous attendons à voir 20 milliards d’objets connectés à Internet d’ici la fin de l’année 2020. Ces « choses » ne sont pas des appareils à usage général, tels que les smartphones ou les PC, mais des objets dédiés à une fonction précise comme les distributeurs automatiques, les moteurs d’avion, les voitures connectées… », prophétisait l’année dernière Mark Hung, vice-président en charge des études au cabinet d’analyse Gartner dans son étude intitulée Leading the IoT-Gartner Insights on How to Lead in a Connected World (En route vers l’internet des objets – Perspectives sur la manière de mener le jeu dans un monde connecté). 20 milliards d’objets connectés d’ici deux ans ! Pour certains, ce sont autant de portes laissées grand ouvertes aux cyberpirates. Systèmes d’information des entreprises et administrations, infrastructures publiques (eau, électricité, gaz, télécoms, transports, hôpitaux, administrations…) et même logements… tout système électronique en réseau est désormais susceptible d’être piraté. L’Internet des objets [Internet of Things (IoT)] doit profondément se réinventer.

Un préjudice de 750 millions d’euros par an

« Les gens ne se rendent pas compte de l’ampleur de la menace. Tous les nouveaux services ou les nouveaux produits électroniques sont ciblés en priorité par les pirates. Ensuite, la surface d’attaque, pour les délinquants, augmente d’autant plus que les citoyens et professionnels sont davantage connectés, insiste le colonel Eric Freyssinet, chef de la mission numérique de la Gendarmerie nationale (mise en place le 1er mai 2017), spécialiste en investigation numérique, coordinateur d’enquêtes criminelles liées aux technologies numériques. Enfin, on assiste à une véritable professionnalisation des attaquants dont la motivation tourne essentiellement autour du gain financier, du détournement de valeur et de la valorisation des attaques par extorsion. Dans le périmètre où nous sommes intervenus, nous évaluons le préjudice à 150 millions d’euros par an. Mais c’est de l’ordre de 750 millions d’euros qu’il convient de compter. »

Démocratisation des techniques d’attaque

Et les choses ne sont pas près de s’améliorer. En 2017, la Gendarmerie nationale s’est ainsi occupée de 5 500 dossiers par mois, en hausse de 26% par rapport à 2016 ! En parallèle, les techniques de piratage se démocratisent. « A l’aide d’un brouilleur à 30 euros et quelques tutos sur Youtube, les pirates peuvent profiter des failles d’une architecture vulnérable, d’un cloisonnement défectueux des réseaux, d’une politique défaillante de mots de passe et de mises à jour régulières, voire l’absence de protection des données (chiffrement, mot de passe…). Sans compter le défaut de sensibilisation du personnel. Les entreprises et administrations ont souvent été très négligentes », constate Nicolas Chagny, président du chapitre français de l’Internet Society (Isoc), qui regroupe 28 000 membres (personnes physiques) venant de 170 pays, ainsi que plus de 80 organisations et 90 filiales réparties dans le monde. Précisons que l’Isoc soutient l’Internet Engineering Task Force (IETF), chargée de faire évoluer les standards de communication de l’Internet.

Logiciel libre d’attaques massives automatisées

Selon notre confrère 01net.com, en février dernier, le « bidouilleur » NullArray a publié sur la plate-forme de logiciels Open Source GitHub (80 millions de projets en ce moment) « AutoSploit », un logiciel capable d’infecter de façon entièrement automatique des millions d’équipements connectés. AutoSploit rassemble sous la même bannière d’un côté Shodan, Censys ou Zoomeye, et, de l’autre Metasploit, des logiciels bien connus des professionnels de la cybersécurité. En effet, les premiers sont des moteurs de recherche qui dénichent les objets connectés vulnérables. Quant à Metasploit, il s’agit d’une plateforme de piratage employée pour réaliser des audits de sécurité, notamment de PenTesting. En tapant des mots-clé, le système va non seulement trouver les équipements faibles mais aussi mettre en œuvre les attaques nécessaires pour en prendre le contrôle. Dans la communauté des Hackers (rappelons qu’ils ne sont pas par définition des pirates), ce logiciel suscite des réactions diverses. Certains reprochent à NullArray d’avoir mis à la disposition des pirates du monde entier un outil extrêmement puissant. D’autres estiment que cette menace représente l’opportunité d’inviter les professionnels à prendre les mesures de protection adéquates.

de l’Internet Society. © Isoc

Les fabricants à la traîne

Bien sûr, il existe des industriels, notamment des fabricants de serrures électroniques connectées, qui commercialisent des systèmes sécurisés. Mais prenons l’exemple d’un grille-pain numérique. Son intérêt pour le consommateur ? Assez faible : toaster les tranches de pain préparées la veille depuis sa chambre ou la salle de bains avec un smartphone. Pour le fabricant, l’intérêt marketing est très élevé : proposer un produit dans l’ère du temps, récupérer des données d’usages pour optimiser la maintenance, la fidélisation du client et la conception des prochaines gammes d’appareils. « Les fabricants de toasters ou de réfrigérateurs savent créer des objets pérennes qui, dans leur secteur, respectent les normes en matière de sécurité, de consommation énergétique ou d’environnement. Mais, ils ont dû acquérir un nouveau métier : intégrer l’IoT dans leurs produits. La sécurité est venue après, analyse Frédéric Donck, président de l’Isoc Europe. A la différence des fabricants de smartphones, ils n’ont ni la culture ni le savoir-faire des processus de la mise à jour (MAJ). » Or ils devront se mettre à la page du Règlement général sur la protection des données individuelles (RGPD) qui entrera en vigueur le 25 mai prochain dans toute l’UE. Notamment en ce qui concerne l’intégration de la sécurité dès la conception des produits (Security by Default) ainsi que dans la démarche qualité. Ils en sont loin : « Ils n’en sont qu’à l’étape des la prise de conscience, remarque Nicolas Chagny. Je les invite à s’inspirer des bonnes pratiques qu’a compilées l’Agence nationale de la sécurité des systèmes d’information (ANSSI). »

Audit international : un constat désastreux

En mai 2016, un audit d’objets connectés a été réalisé dans le cadre de la journée annuelle du « Sweep day » par 25 autorités de protection des données dans le monde, rassemblées au sein du Global Privacy Enforcement Network (GPEN), un réseau d’organismes agissant au sein de l’Organisation de coopération et de développement économiques (OCDE) pour la protection de la vie privée. Compteurs électriques, thermomètres connectés, montres connectées… 300 objets connectés ont ainsi été analysés en tenant compte de la qualité de l’information délivrée, du niveau de sécurité des flux de données, du degré de contrôle de l’utilisateur sur l’exploitation de ses données (consentement, exercice des droits, etc.). Comme le rapporte la Commission nationale informatique et libertés (Cnil), le constat est pour le moins alarmant : 59% ne fournissent pas une information claire et complète sur la collecte et les conditions d’exploitation des données à caractère personnel des utilisateurs ; 68% ne donnent aucune information relative aux conditions de stockage des données ; 72% n’informent pas les utilisateurs des modalités de suppression de leurs données du dispositif connecté ; 38% ne fournissent pas de coordonnées de contact permettant aux utilisateurs de se renseigner sur les modalités de traitement de leurs données à caractère personnel.

© TCA-innov24

Des certifications ou des listes pour protéger les consommateurs

« C’est pourquoi nous plaidons pour la mise en place d’une reconnaissance de la sécurisation de l’IoT. Soit sous la forme d’une labellisation soit sous celle d’une certification, souligne Nicolas Chagny. Ce n’est pas à nous de dire qui doit labelliser ou certifier – des instances sont en train de se mettre en place. L’important, c’est que le consommateur soit informé de manière claire que l’objet qu’il achète a fait l’objet d’un contrôle de sa cybersécurité, que celle-ci a été prise en compte dans sa conception et que cet objet doit avoir une capacité à se mettre à jour en termes de cybersécurité. » Cette information devrait alors passer par différents moyens : par une étiquette comme pour la consommation énergétique ou encore par une liste sur Internet qui indique les objets bénéficiant d’une « Security by Default » et des processus de mise à jour de sécurité.

Responsabiliser les industriels

Pour sa part, la Cnil a testé 12 objets relevant des secteurs de la domotique (alarme incendie connectée, caméras), de la santé (balances, tensiomètres) et du bien-être (montres et bracelets d’activité). Dans le cadre du GPEN, elle recommande aux consommateurs de sécuriser le smartphone et/ou la tablette associé(e) ainsi que l’objet lui-même et l’application liée à l’objet par un mot de passe fort, sachant que le smartphone ou la tablette jouent le rôle de télécommande et de hub des données pour le système. Ensuite, lorsque l’objet est associé à un compte en ligne, la Cnil invite à utiliser un pseudonyme. De même, pour les objets comme les serrures connectées, la commission conseille de ne partager les données qu’avec des personnes de confiance et de ne pas automatiser le partage avec d’autres services en particulier vers les réseaux sociaux. Enfin elle recommande également de supprimer les informations et données enregistrées lorsqu’elles ne sont plus utiles. « C’est quand même un comble, s’insurge Stéphane Bortzmeyer, ingénieur R&D à l’Association française pour le nommage Internet en coopération (Afnic) – qui gère le registre Internet des noms de domaine en .fr (France métropolitaine), .re (île de la Réunion), .pm (Saint-Pierre et Miquelon), .yt (Mayotte), .wf (Wallis et Futuna) et .tf (Terres australes et antarctiques françaises). On demande aux consommateurs de prendre des décisions de professionnels alors que les professionnels ne les prennent pas eux-mêmes ! Il faut inverser les choses. »

française pour le nommage Internet en coopération (Afnic).

CC Ophelia Noor

Endiguer la vulnérabilité des réseaux

Ethernet filaire, WiFi… la vulnérabilité des objets connectés porte non seulement sur l’objet lui-même mais aussi sur les réseaux de communication qu’il emprunte. Même sur Amazon, les pirates peuvent acheter, pour 600 euros, des brouilleurs portatifs à 8 bandes (LTE, WiFi, GSM, GPS, CDMA, 3G, 4G) avec une portée allant jusqu’à 20 m ! De quoi détecter n’importe quel smartphone, tablette ou objet connecté. Bien sûr, Amazon fournit aussi la parade comme ce neutralisateur d’ondes électromagnétiques (CEM / EMF) eLink vendu 40 euros avec adaptateur de voyage. Mais est-ce réellement efficace ? Le leader mondial du e-commerce vend également des sacoches de protection anti-ondes électromagnétiques pour protéger les smartphones et les clés de voiture… Une chose est sûre : nombre de réseaux et protocoles de communication sont vulnérables. D’où l’espoir placé dans les réseaux LoRA et Sigfox, spécialisés dant l’Internet des objets. « Ces réseaux sont très robustes au brouillage. Et les systèmes sont également très sécurisés car on n’envoie pas d’information aux capteurs. D’autant que les communications sont limitées (en réseau public) à 140 messages par jour », expliquait, durant les Universités de l’AN2V à Lyon, Nicolas Regimbal, directeur technique d’Invissys qui développe des solutions électroniques dans l’industrie, la Smart City et la sûreté. Si ces réseaux font leurs preuves dans la détection d’intrusion ou dans l’industrie, en revanche, ils sont limités dès qu’il faut échanger une grande quantité de données.

CDMA, 3G, 4G) a une portée de 20 m.

© Amazon

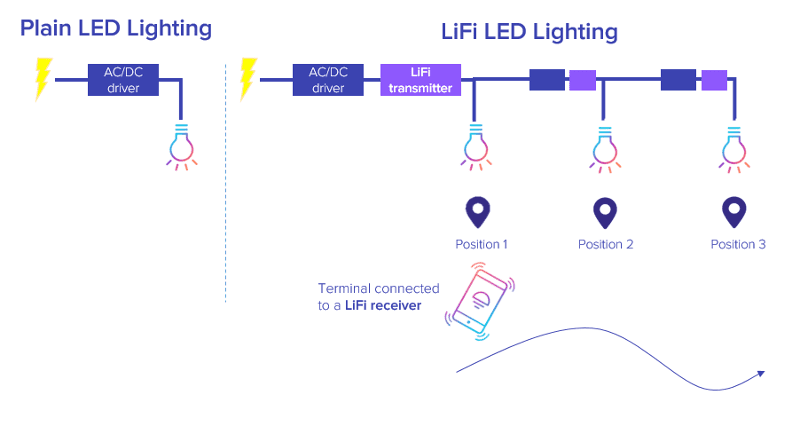

Le LiFi pour sécuriser sécuriser les infrastructures IoT

Mais le plus grand espoir, en matière de réseau, réside peut-être dans le le LiFi (Light Fidelity), une nouvelle technologie qui connecte des appareils mobiles entre eux en utilisant des ampoules LED. Ainsi le LiFi transmet-il à haut débit (23 Mbps, 224 Gbps en laboratoire) les données en modulant les signaux lumineux à partir d’une ampoule à LED, grâce à un équipement connecté à l’appareil. Sur ce terrain, le français Oledcomm vient de s’associer à WiseKey, un spécialiste suisse de la cybersécurité, pour fournir une infrastructure sécurisée aux écosystèmes IoT. Le remplacement progressif des 14 milliards de points lumineux dans le monde par des LED fait du LiFi un candidat sérieux pour devenir le réseau de communication de troisième génération après le réseau électrique et le réseau radio et, potentiellement, le plus dense.

Les faiblesses du Cloud de l’IoT

Après les objets eux-mêmes, leurs applications smartphone et les réseaux, c’est au niveau du Cloud hébergeant les applications et données de l’IoT que les experts de Kaspersky Lab ont découvert d’inquiétantes failles de sécurité. Notamment dans des modèles de caméras de surveillance pour les domiciles ou les bureaux de chez Hanwha Techwin, potentiellement vulnérables à des attaques distantes. La raison était liée à un système Cloud non sécurisé, conçu au départ pour permettre aux utilisateurs d’accéder à distance à leurs images vidéo. Bien sûr, Hanwha Techwin a corrigé les vulnérabilités de ses caméras, notamment le téléversement et l’exécution à distance de codes malveillants. Le fabricant a aussi développé une MAJ de son firmware qu’il met à la disposition des utilisateurs.

« Le problème de la sécurité des objets connectés actuels tient à une idée fausse : les utilisateurs comme les fabricants pensent qu’il suffit de placer l’appareil à l’intérieur d’un réseau privé et de le séparer de l’Internet public à l’aide d’un routeur pour éviter la plupart des problèmes de sécurité, voire d’en atténuer nettement la gravité, précise Vladimir Dashchenko, chef du groupe de recherche des vulnérabilités au sein de Kaspersky Lab ICS CERT. Dans bien des cas, c’est vrai. Toutefois, c’est loin d’être toujours le cas. En effet, les caméras que nous avons étudiées ne pouvaient communiquer avec le monde extérieur que via un service cloud totalement vulnérable. » Morale de l’histoire : l’IoT est une chaîne globale qui réclame d’être sécurisée dans son ensemble dès sa conception comme l’exige le RGPD.

Erick Haehnsen

de ses caméras.

© Hanwha Techwin

Commentez