Malgré les progrès de la technologie, la cybercriminalité ne cesse de s'étendre. Objectif : espionner les entreprises pour mieux détourner des fonds ou les rançonner. Surtout les plus petites et les plus fragiles. La cybercriminalité n'est pas près de s'arrêter en raison de l'économie qu'elle sous-tend. Comment protéger les postes de travail ainsi que les applicatifs de l'entreprise ?

Hameçonnages, rançongiciels, arnaques au président, dénis de service… l’année 2016 a vu exploser les cyberattaques. Phénomène nouveau : les pirates ne s’attaquent plus seulement aux plus grandes entreprises. Désormais, ils rançonnent également les TME et PME. Ils ne se servent plus forcément de mails ou de clé USB pour pénétrer un système d’information. Désormais, ils savent utiliser les objets connectés, comme les caméras de vidéosurveillance, pour prendre le contrôle informatique de l’entreprise. Ordinateurs de bord, objets connectés, serveurs de messagerie, serveurs d’applications (logiciels métier, gestion d’entreprise, relation client…) apparaissent comme autant de points d’entrée qui menacent la sécurité informatique des TPE et PME. La menace promet d’être exponentielle.

Le blues des responsables informatiques

A cet égard, les directeurs des systèmes d’information (DSI) et responsables de la sécurité des systèmes d’information (RSSI) français ont le blues. L’an passé, Gemalto, spécialiste néerlandais de la sécurité numérique, tirait la sonnette avec son enquête Data Security Confidence Index auprès de 1.100 responsables informatiques. Ainsi, dans un contexte où 3,9 milliards de données ont été volées à l’échelle mondiale depuis 2013, 69% des interrogés doutaient de la capacité de leur organisation à protéger ses données en cas d’intrusion dans son périmètre de sécurité (ils n’étaient que 54% en 2014). Pis encore, 66% des répondants estiment que des utilisateurs non autorisés ont accès à leur réseau. Enfin, 27% ont déclaré avoir eu une faille de sécurité dans les 12 derniers mois. Ce n’est pas tout. D’après une enquête du Ponemon Institute, une entreprise victime de piraterie informatique met parfois plus de 250 jours à détecter une fuite de données et 80 jours de plus pour la résoudre !

La transition numérique intensifie les vulnérabilités

Autre problème : avec la transition numérique, certes, les entreprises se modernisent mais elles multiplient aussi les cyber-risques. « C’est ce qu’on a vu en juin 2016 avec l’attaque de Dyn DNS, l’opérateur américain de noms de domaines. Ce qui a mis »en carafe » une partie de l’Internet américain, souligne Alain Bouillet, président du Club des experts de la sécurité de l’information et du numérique (Cesin). Personne n’avait anticipé que des caméras de vidéosurveillance allaient être détournées pour construire des Botnets [réseaux de robots constitués pour lancer des attaques massives en déni de service, NDLR]. Juste avant Dyn DNS, c’est l’hébergeur français OVH, troisième mondial, qui avait été attaqué. Par conséquent, après les entreprises, le réseau Internet lui-même peut être malmené. »

Pour Alain Juillet, président du Club des directeurs de sécurité des entreprises (CDSE), les choses sont claires : « Toutes les entreprises sont obligées de basculer vers le numérique afin d’optimiser leurs processus, leur relation client…. Certaines sont très pointues. En contrepartie, cette montée en puissance du numérique ouvre de nouvelles failles à des gens mal intentionnés, poursuit cet ancien haut responsable pour l’Intelligence économique en France auprès du premier Ministre. Elles n’ont pas forcément pris conscience du risque que comporte le numérique : interception des fichiers clients, des marchandises à livrer et des circuits de transport. Les informations issues de cette forme numérique d’espionnage peuvent être revendues pour reconstituer l’état de la concurrence ou pour passer directement à l’offensive. Tout système numérique représente des risques à gérer. »

Les dangers cachés des médias sociaux

De son côté, l’enquête en ligne menée par YouGov auprès de 3.130 professionnels au Royaume-Uni, en France et en Allemagne, révèle que les organisations sont exposées à des cybermenaces en ingénierie sociale de plus en plus sophistiquées. A savoir la collecte d’informations personnelles et professionnelles via les médias sociaux pour mettre en place des attaques avancées (arnaque au président, rançon…). Parmi celles-ci figurent notamment le phishing, une forme de fraude où des pirates prétendant être des organisations ou des individus légitimes et incitent des salariés à télécharger à leur insu des logiciels malveillants afin de récupérer des informations sensibles telles que les identifiants et mots de passe, les coordonnées de comptes bancaires… En 2016, 58% des personnes interrogées affirment ainsi avoir accepté des requêtes provenant d’inconnus.

Chiffrer ou pas ?

Pourquoi, en ce cas, ne pas chiffrer les disques durs ainsi que les échanges ? « Les technologies de cryptage seront vraisemblablement requises pour protéger les données sensibles. Cependant, les entreprises devront faire attention aux cybercriminels dissimulant leurs attaques au sein d’un trafic en apparence inoffensif, soulève Robert Arandjelovic, directeur de la stratégie de sécurité chez Blue Coat, une filiale de Symantec – un des leaders mondiaux de la cybersécurité. Malheureusement, la plupart des outils de sécurité ne sont pas en mesure d’analyser les données chiffrées à la recherche de malwares ou de signes d’une attaque chiffrée ou d’exfiltration. » De fait, le chiffrement constitue un outil simple et efficace pour contourner les systèmes classiques de contrôle de sécurité. Pour faire face à cette menace, la solution consiste à mettre en place une stratégie de chiffrement associant la confidentialité des données à une sécurité renforcée. Il existe pour cela des technologies de gestion du trafic chiffré [Encrypted Traffic Management (ETM)] qui permettent de déchiffrer certains types de trafic. Le contenu est ensuite transféré de façon sécurisée afin de subir des contrôles de sécurité, puis à nouveau chiffré et envoyé vers sa destination.

de l’information et du numérique (Cesin). © Cesin

Toute une économie souterraine florissante

La menace est bien réelle. Et, la volumétrie des chiffres de faire froid dans le dos. Qu’on en juge ! Selon Kaspersky Lab, un ténor des solutions de sécurité informatique, 758 millions de cyberattaques ont été lancées à travers le monde en 2016. Par ailleurs, 262 millions d’adresses de sites Web ont été identifiées comme malveillantes. Les principales motivations sont le vol d’argent ou d’informations, voire la volonté de perturber l’activité d’Internet. Ces attaques se sont traduites par la revente au marché noir de dizaines de milliers d’identifiants piratés sur des serveurs, le piratage de distributeurs automatiques de billets (DAB), par des rançongiciels (ransomwares) et par des virus (malwares) bancaires mobiles ainsi que par des attaques ciblées de cyberespionnage. Ou encore le piratage et la divulgation de données sensibles.

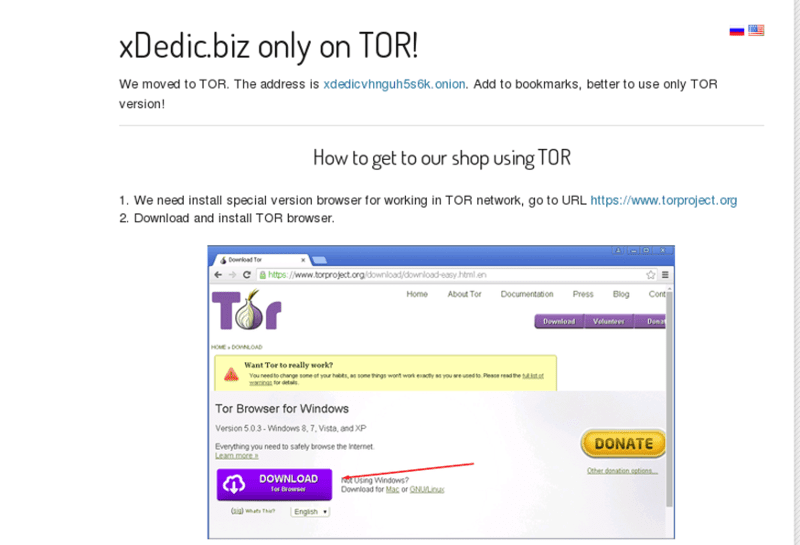

Plus que jamais, les cyberdélinquents bâtissent toute une économie souterraine effrayante, accessible notamment par le navigateur TOR qui sert à se rendre dans la partie immergée de l’Internet, le Dark Web. « Il suffit d’aller sur xDedic, une place de marché où se négocient, pour moins de 6 euros, plus de 70.000 identifiants volés donnant accès à des serveurs piratés, par exemple au sein du réseau de l’administration d’un pays de l’UE », témoigne David Emm, chercheur principal en sécurité chez Kaspersky Lab. Autre sujet d’inquiétude : les infrastructures critiques d’industries d’intérêt vital. Elles sont vulnérables comme l’a montré fin 2015 et en 2016 la cyberattaque BlackEnergy contre le secteur de l’énergie en Ukraine, entraînant notamment la paralysie du réseau d’électricité. L’année dernière, en enquêtant sur des menaces contre les systèmes de contrôle de processus industriels, les experts de Kaspersky Lab ont découvert des milliers d’hôtes (serveurs piratés, pour le lancement d’attaques massives) à travers le monde. « 91,1% d’entre eux présentaient des failles informatiques exploitables à distance », poursuit David Emm. Mieux vaut garder les yeux ouverts !

La sécurité informatique réclame une organisation sans faille

A l’heure des rançongiciels et autres cyberattaques, l’absence de procédures régulières pour mettre à jour les logiciels et sauvegarder les données peut s’avérer fatal pour une entreprise. Or des solutions logicielles et organisationnelles existent. Elles ne requièrent pas forcément la présence d’un responsable informatique ou d’un responsable de la sécurité des systèmes d’information (RSSI). C’est le cas notamment lorsque les entreprises choisissent d’infogérer tout ou partie de leur informatique. Cette externalisation qui passe par un contrat annuel ou pluriannuel peut concerner l’hébergement d’un serveur de messagerie, la gestion d’une application Web ou encore la gestion des infrastructures. C’est à dire la maintenance du parc informatique, l’hébergement ou l’administration de serveurs, voire les deux, mais aussi la supervision d’équipements de réseau et de sécurité, la gestion de baies de stockage ou de solutions de sauvegarde, etc. Lorsque l’entreprise fait ce choix, le prestataire établit un diagnostic afin d’évaluer le niveau de vulnérabilité de l’entreprise et identifier les maillons faibles de manière à sécuriser les flux entrants et sortants. Et ce, 24h/24 et 7 jours sur 7 avec du personnel dédié.

Des processus pour automatiser les sauvegardes

En recourant à ce type de prestations, les dirigeants peuvent presque dormir sur leurs deux oreilles. A l’exemple de ce transporteur routier spécialisé dans l’acheminement national des marchandises. Son dirigeant – qui requiert l’anonymat – compte une trentaine de collaborateurs pour une quinzaine de véhicules. Particularité, il fait partie des quelques 1.400 entreprises françaises certifiées Opérateur économique agréé (OEA). « Cette certification permet d’installer un contrat de confiance entre l’administration des douanes et l’entreprise certifiée. L’OEA obtient des facilités douanières en contrepartie de certaines garanties qui portent notamment sur la sûreté et la sécurité de la chaîne logistique », explique ce dirigeant. Pour sécuriser ses flux de marchandises et les données qui y sont rattachées, l’entreprise a choisi très tôt d’infogérer sa sécurité informatique. Avec son partenaire, des processus ont été adoptés afin d’automatiser l’actualisation des logiciels et la sauvegarde des données. Pour s’assurer que ces procédures sont correctement réalisées, le prestataire réalise régulièrement des tests. Également en charge de la maintenance informatique, il intervient au moins une fois par mois sur site. « C’est l’occasion d’accompagner nos utilisateurs et de les sensibiliser aux enjeux de la sécurité informatique », poursuit le dirigeant.

On y négocie les identités usurpées par dizaines de milliers

pour quelques euros. © TCA-innov24

Externaliser la gestion applicative

Qu’elles soient sous licence, payables à l’usage ou en mode locatif sur Internet, les multiples applications de l’entreprise réclament une gestion rigoureuse : schéma directeur, mise en œuvre, supervision, maintenance, sécurité, RH… D’où le délicat arbitrage entre ce qui doit être pris en charge en interne et qui doit être confié à un prestataire. Au plan opérationnel, la tâche est ardue. « Nous étudions l’idée de migrer de Windows 7 à Windows 10 », explique le directeur des systèmes d’information (DSI) d’une entité régionale d’un assureur mutualiste. Lequel redoute que les mises à jour automatiques et instantanées du nouveau système d’exploitation (OS) de Microsoft ne crée des problèmes de compatibilité entre les applications sur serveur et les postes de travail. « Nous essayons de rendre les applicatifs indépendants de l’OS. Même via le navigateur, ce n’est pas évident d’y arriver », reprend le DSI qui emploie une soixantaine de personnes dont la moitié se consacre à la partie logicielle. Ce genre de difficulté freine les projets.

« L’avantage d’externaliser de la gestion applicative, c’est que l’entreprise se concentre sur son cœur de métier, sur ses vrais éléments différenciateurs [conception de produits ou services, logistique, service client…] », remarque Marc Genevois, président du collège des éditeurs du Syntec numérique. Lorsqu’elle est gérée par un tiers qui va la mettre en œuvre, l’améliorer et la mesurer dans le cadre de contrat de niveaux de service [SLA : Service-level Agreement], les frais fixes sont transformés en coûts variables. » Autrement dit, le coût de revient d’une équipe d’informaticiens internes est souvent plus élevé que celui d’informaticiens de sociétés spécialisées. Surtout lorsqu’une part des prestations est assurée en off-shore. Reste que ce type démarche organise la protection de bon nombre d’entreprises, dont les postes de travail et les serveurs d’application sont sous Windows de Microsoft, du rançongiciel Wannacry qui a infecté ces dernières semaines des centaines de milliers de machines dans le monde.

du Syntec numérique. © SAP

Soigner les mises à jour logicielles des logiciels de sécurité

En matière de sécurité informatique, le poste de l’utilisateur est souvent considéré comme le maillon faible. Il suffit d’une clé USB ou d’un message instrumenté par un pirate pour qu’un virus s’introduise dans le système d’information et vole ou détruise des fichiers. S’il s’agit d’un pirate, l’attaque ne sera découverte, dans bien des cas, que quelques semaines ou quelques mois après le forfait. « Pour prévenir ces risques, il est nécessaire que le cahier des charges de l’entreprise prévoit la mise à jour permanente des anti-virus, anti-spams et systèmes anti intrusion » recommande Alain Bouillé. Les logiciels anti-intrusion également appelés pare-feu filtrent les données circulant entre le réseau Internet et l’ordinateur, selon des règles fixées par l’entreprise. Les plus avancés interdisent même l’exécution des logiciels inconnus. En matière de protection du poste de travail, tous les éditeurs comme Kaspersky, McAfee, Sophos, Symantec ou Trend Micro proposent des panoplies complètes. « Mais l’enjeu n’est pas seulement d’acheter la bonne solution mais de la maintenir en condition opérationnelle », soulève Alain Bouillé. L’expert recommande aussi d’intégrer dans le cahier des charges la mise à jour des applications et des systèmes d’exploitation sur tous les postes et les serveurs de l’entreprise. Il s’agit d’un point à ne pas négliger car cela réduit le risque que des pirates profitent d’une faille logicielle pour s’infiltrer dans le système informatique.

Désigner un référent en interne

L’entreprise doit aussi se pencher sur la question de savoir qui sera le référent du prestataire en charge de l’infogérance. À défaut d’avoir un responsable informatique, c’est souvent celui qui s’occupe de l’informatique qui est désigné. « Cette personne peut être le directeur administratif et financier, le secrétaire général ou encore le dirigeant », observe Alain Bouillé. La nomination de ce référent est d’autant plus importante que la loi Informatique et Libertés impose que les organisations disposant de fichiers de données à caractère personnel désignent un responsable des traitements en charge de garantir leur sécurité et leur intégrité et qui sera par défaut le chef d’entreprise. L’enjeu étant que les données personnelles ne puissent être déformées ou endommagées ou encore que des tiers non autorisées y aient accès. Or, en cas de problème, la Commission nationale Informatique et Libertés (Cnil) se retournera non pas vers le prestataire mais vers l’entreprise qui reste responsable vis à vis de la loi. « D’où la nécessité d’avoir un cahier des charges irréprochable », recommande l’expert du Cesin.

Ne pas sous-estimer les risques de l’infogérance

L’entreprise doit aussi appréhender les risques techniques posés par l’infogérance. Parmi lesquels, la dépendance technologique de l’entreprise à son fournisseur et la perte de la maîtrise de son informatique et de sa sécurité. A cela s’ajoutent les risques liés aux interventions à distance menées par un technicien qui abuserait de ses droits. Autre point à considérer, la localisation des données. Si l’entreprise a des secrets à protéger, le lieu de stockage de ces données peut être sensible. Enfin, se pose la question de la réversibilité. Le contrat d’infogérance doit prévoir une clause qui permette à l’entreprise de reprendre l’exploitation de son système d’information dans les conditions initiales. Cette question est d’ailleurs abordée dans les 10 recommandations formulées par le Cesin pour maîtriser les risques en matière de Cloud. Outre ces problèmes techico-juridiques, se pose aussi la question du coût de la prestation souvent jugé prohibitif par les TPE et PME les plus fragiles au plan économique. Et ce, même si on trouve des offres à quelques dizaines d’euros par mois par poste et quelques centaines d’euros par serveur à surveiller.

Prévoir des sauvegardes régulières

Ces difficultés expliquent sans doute qu’en majorité, les entreprises préfèrent encore garder la maîtrise de leur sécurité informatique. La plupart s’en sort grâce à l’adoption des bons processus pour protéger leur parc informatique, les applications ainsi que les données. Lesquelles doivent faire l’objet d’une sauvegarde régulière sur des supports stockés en lieu sûr. De quoi se préserver contre les rançongiciels car, en cas de chiffrement sauvage des serveurs effectués par un pirate, il suffira de reprendre les sauvegardes de la veille. « Pour autant, cette stratégie ne fonctionnera que si l’entreprise s’est assurée par des tests réguliers que les données stockées sont bien lisibles, prévient pour sa part Alain Comte co-dirigeant du cabinet Kilean, expert OEA. Un autre point à ne pas négliger concerne les entrées et sorties du personnel qui doivent être corrélées avec la gestion des droits d’accès. » De quoi éviter qu’un ancien salarié mal intentionné ne rentre dans le système informatique pour y faire des dégâts.

Eliane Kan et Erick Haehnsen

© D.R.

Les prévisions 2017 de la cybercriminalité

* L’an 1 du ver de rançongiciel : Les cybercriminels vont propulser les ransomwares (rançongiciels) à un niveau supérieur en 2017 en y introduisant les caractéristiques d’auto-propagation que l’on trouve traditionnellement dans les vers de réseau tels que CodeRed et Conficker, selon Watchguard. Ces nouveaux vers de rançongiciel vont alors produire un nombre infini de copies de sorte à accélération la propagation de l’infection. Ces ransomworms vont semer le chaos.

* Infrastructures Cloud : nouvelles plates-formes d’attaque ? Avec l’adoption massive du cloud, les cybercriminels comptent exploiter les offres d’Infrastructure as a Service (IaaS) à la fois en tant que cibles et plates-formes pour produire des malwares afin d’attaquer d’autres réseaux.

* Objets connectés : cible privilégiée des botnets : Avec la diffusion du code source de botnet Miral, qui vise l’Internet des Objets, des criminels ont construit d’énormes botnets, ces réseaux massifs »Zombies », à savoir des serveurs infectés. Objectif : disposer d’une formidable puissance de calcul pour de gigantesques attaques distribuées de déni de service (DDoS). Apparues en 2016, ces attaques devraient se multiplier cette année car le nombre d’équipements et d’objets connectés remplis de vulnérabilités est énorme.

* TPE et PME vont se tourner vers de petits prestataires de services cybersécurité : cibles privilégiées des cybercriminels, au moins un quart des TPE et PME vont se tourner vers des fournisseurs de services de sécurité [Managed Security Service Provider (MSSP)] pour répondre à leurs besoins de cybersécurité, selon Watchguard.

* Usurpations d’identité : toujours selon Watchguard, les procédés biométriques d’authentification, surtout les scanners d’empreintes digitales, vont peu à peu remplacement des mots de passe. C’est déjà le cas sur certains smartphones. Mais durant la période de remplacement, un grand nombre de mots de passe faciles à casser sera toujours la porte ouverte aux pirates.

* Malwares et attaques dopées au Machine Learning et à l’Intelligence artificielle : les fournisseurs de solutions de sécurité sont en train de perdre le monopole du Machine Learning. En analysant de gigantesques ensembles de données et d’énormes catalogues de fichiers, bons et mauvais, leurs systèmes reconnaissent les modèles qui aident les professionnels de la sécurité à identifier des menaces jamais vues auparavant. En 2017, les cybercriminels exploiteront eux-mêmes le Machine Learning pour concocter nouveaux virus et des attaques encore plus terribles.

Commentez