Les cyberattaques se multiplient et s’intensifient. Preuve que l’offre des éditeurs de cybersolutions n'est pas toujours à la hauteur. Face à ce constat, le gouvernement a lancé une plate-forme de conseil et de mise en relation pour les particuliers et les entreprises. De leur côté, les éditeurs misent encore timidement sur l’intelligence artificielle.

Selon une étude de Google, 235.000 personnes sont victimes de phishing (hameçonnage) chaque semaine dans le monde. Selon ProofPoint, le phishing via les réseaux sociaux a connu une hausse de 150% en 2016 et le le piratage de la messagerie en entreprise (BEC) est passé de 1% en 2015 à 42% fin 2016. L’éditeur de solutions de cybersécurité prévient que les jours préférés des délinquants pour lancer leurs campagnes de diffusion de rançongiciels s’étalent du mardi au jeudi. De son côté, l’édition 2017 du rapport annuel Internet Security Threat Report (ISTR) 2017 de Symantec, qui dresse un tableau précis des menaces dans tous les pays du monde, révèle que 85,3 millions d’éléments d’identité ont été dérobés en France. De quoi monter des attaques par usurpation d’identité. Selon l’éditeur de solutions de cybersécurité, notre pays se situe ainsi au second rang mondial des pays les plus touchés, certes très loin des États-Unis et de ses 791,8 millions d’éléments d’identité dérobés.

Cybermalveillance.gouv.fr pour les 13,7 millions de Français touchés

Il n’en reste pas moins que 13,7 millions de Français ont subi des attaques ou des atteintes en ligne, toujours selon Symantec. Bien entendu, le vol de mot de passe demeure l’infraction la plus fréquente (14%), devant les fraudes à la carte bancaire (10%). Pour améliorer la lutte face à ces infractions, les pouvoirs publics ont généralisé à l’ensemble du territoire, après une période de test dans les Hauts-de-France entre juin et octobre derniers, la plateforme officielle cybermalveillance.gouv.fr. Laquelle permet aux victimes de trouver facilement des prestataires de services et des logiciels de sécurité dûment agréés. Lancée le 17 octobre par le groupement d’intérêt public (GIP) Actions contre la cybermalveillance (Acyma), en présence de Mounir Mahjoubi, secrétaire d’État auprès du Premier ministre, chargé du numérique, cette plate-forme est un guichet unique qui est porté par une démarche interministérielle (ministères de l’Économie et des Finances, de la Justice et de l’Intérieur). Surtout, elle offre des outils de sensibilisation et met en relation les victimes avec des prestataires de proximité, compétents et présents sur l’ensemble du territoire national. Le site s’adresse tant aux particuliers qu’aux entreprises (PME/TPE) et collectivités territoriales.

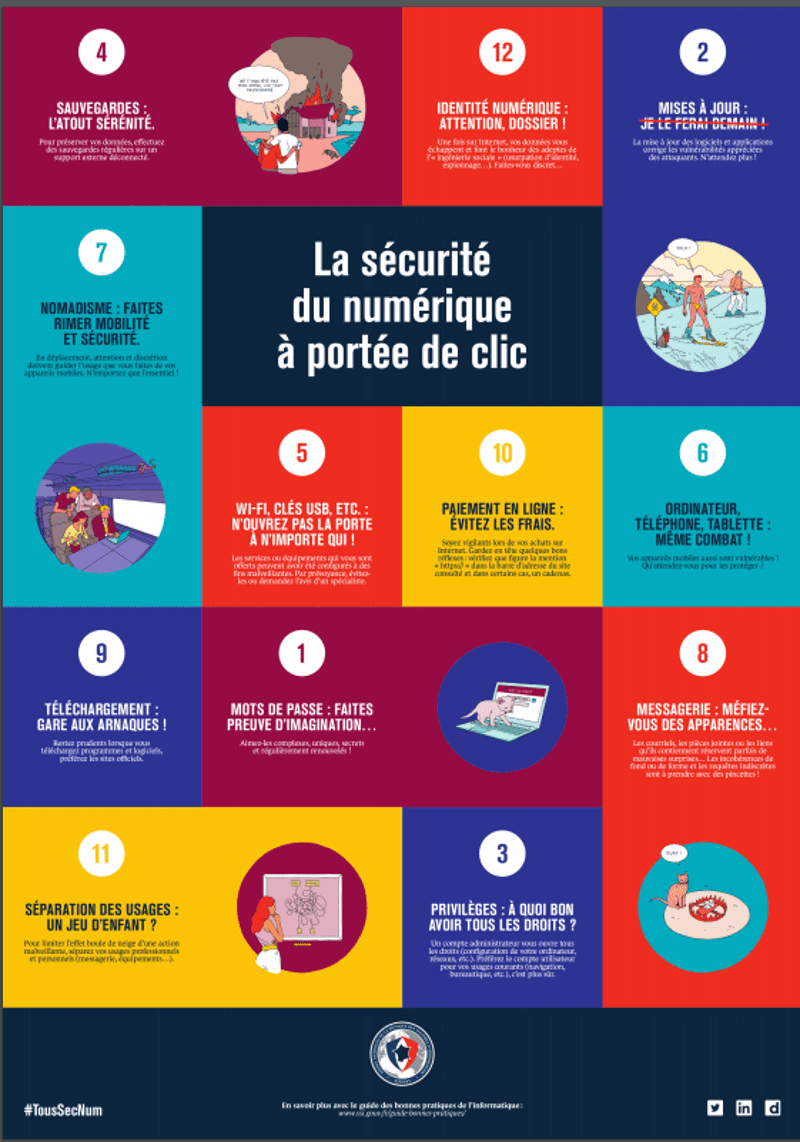

A commencer par une affiche intitulée « La sécurité du numérique à portée de clic » téléchargeable sur le site qui rappelle des principes de bon sens en matière de cybersécurité. Une affiche à placarder dans toutes les entreprises, tous les services. Vient ensuite le « Guide des bonnes pratiques de l’informatique » coréalisé par l’Agence nationale de la sécurité des systèmes d’information (ANSSI) et la Confédération des petites et moyennes entreprises (CPME) également téléchargeable gratuitement. Enfin, la plate-forme référence et anime un réseau de prestataires de solutions, présents sur l’ensemble du territoire. Elle compte aussi lancer des campagnes d’information et de sensibilisation au niveau national sur la sécurité numérique et mettre en place un observatoire du risque numérique.

rappelle des principes de bon sens en matière

de cybersécurité. © cybermalveillance.gouv.fr

Payer les pirates en Bitcoins ?

Bien sûr, une plate-forme, aussi utile soit-elle, ne suffira pas à mettre fin à la cyberdélinquance. Mais que se passe-t-il lorsqu’une entreprise est attaquée ? En témoigne une belle société française (elle tient à rester anonyme) qui exploite un site de commerce électronique spécialisé dans la distribution de pièces mécaniques et de composants électroniques pour la clientèle des entreprises industrielles. Au printemps dernier, ses salariés débarquent, comme chaque lundi matin, pour entamer une semaine qui s’annonce particulièrement intense en termes d’activité. En effet, avant la pause estivale, tous les clients industriels veulent passer commande afin de préparer les campagnes de production à livrer dès la rentée.

L’horreur : « La société, qui réalise plusieurs dizaines de millions d’euros de chiffre d’affaires, a été attaquée par un rançongiciel. Son système d’information est complètement bloqué : le site Web inactif, toutes les données de tous les serveurs ainsi que de tous les postes de travail ont été cryptées. Elles sont devenues totalement illisibles », explique Théodore Michel Vrangos, président cofondateur d’I-Tracing, une société indépendante d’audit de sécurité des systèmes d’information, d’ingénierie de projets et de services managés qui opère des centres d’opérations de sécurité (SOC : Security Operation Center).

Sur les écrans de la PME apparaît un message inquiétant : « Qu’est-il arrivé à mon ordinateur ? La plupart de vos fichiers importants ont été cryptés. Vous êtes sûrement trop occupés pour trouver le moyen de décrypter vos fichiers. Ne perdez pas votre temps. Personne ne peut y arriver sans notre service de décryptage. » Comme dans un service client de FAQ (questions et réponses habituelles) en ligne, le message ajoute, quelque peu cynique : « Puis-je récupérer mes fichiers ? Oui, bien sûr. Mais vous avez peu de temps devant vous. Vous pouvez même décrypter gratuitement quelques fichiers. Tapez »Décrypter ». Vous avez 3 jours pour soumettre votre paiement. Passé ce délai, le prix sera doublé. Si vous ne payez pas avant 7 jours, vous perdrez définitivement tous vos fichiers. » Autre détail important, le paiement doit s’effectuer exclusivement en Bitcoin, la célèbre monnaie cryptographique dont le cours s’élève aujourd’hui à 6.094 euros (au 15 novembre 2017, selon Bitcoin.fr).

On s’en doute, la pilule est d’autant plus amère que la PME est une championne du numérique. Elle dispose même d’un entrepôt logistique robotisé… « Pendant près d’une semaine, elle a perdu 200.000 euros par jour ! Elle avait adopté une stratégie de »citadelle »’ : firewal, anti-virus, anti-APT [Advanced Persistant Threat, menace persistante avancée, NDLR] qui s’est révélée inefficace », reprend Théodore Michel Vrangos. Pis, c’était le responsable réseau qui était chargé de la sécurité des systèmes d’information… quand il en avait le temps. Qui plus est, les sauvegardes étaient inopérantes ! « L’attaque provient d’un mail qu’une opératrice de la Hot Line commerciale avait ouvert. Elle pensait que ce mail était envoyé par le client à qui elle était en train de parler au téléphone. Elle ne s’est pas rendu compte de l’attaque », détaille le patron d’i-Tracing qui a mené l’audit. Ce qui laisse entendre que la PME a probablement été victime d’une attaque complexe et très ciblée d’ingénierie sociale. Autrement dit, les pirates étaient déjà dans la place depuis un certain temps.

Au final, la société s’est acquitté d’une rançon de 7.000 euros euros en Bitcoin après avoir perdu plus d’un million d’euros ! Une double punition. « C’est le seul cas que j’ai jamais vu où la société a accepté de payer », se désole Théodore Michel Vrangos. Après ce triste épisode, le distributeur de pièces industrielles a commencé par mettre en place un système de sauvegarde fin et efficace ainsi qu’un Plan de continuité d’activité avec une organisation humaine et des sauvegardes répliquées sur des sites distincts.

tandis que l’entreprise a perdu 200.000 euros.

CC Hofstetter

La R&D des cyberpirates est supérieure à celle des éditeur

Wanacry Petya, NoPetya et Industroyer, la cybermenace s’est élevée d’un cran cette année… « Avec ces menaces, nous entrons véritablement dans une nouvelle ère, celle des attaques à dégâts collatéraux massifs. Ici, il s’agit moins d’obtenir de l’argent que de nuire. Regardez ce qui est arrivé à Saint-Gobain… A qui profite le crime ?, s’interrogeait Alain Bouillé, président du Club des experts de la sécurité de l’information et du numérique (Cesin) à l’occasion de la 17ème édition des Assises de la sécurité (du 11 au 14 octobre 2017 à Monaco). Au départ, la NSA [National Security Agency américaine, NDLR] découvre une faille dans les systèmes d’exploitation de Microsoft mais elle préfère la garder pour ses propres intérêts plutôt que de prévenir l’éditeur de Redmond. » Au final, la NSA s’est fait voler sa souche virale qui a été récupérée par de vrais cybercriminels qui s’en sont servi pour perpétrer des campagnes massives étatiques ou non. Résultat, des sociétés comme Saint-Gobain ou Renault, en France, qui n’étaient pas forcément visées, ont fini par être massivement infectées.

« On peut véritablement qualifier notre époque de cyberguerre. Les entreprises vont devoir se préparer au pire. Le pourcentage de chances de se faire attaquer s’élève considérablement, insiste Alain Bouillé. Force est de constater que, à partir du moment où les attaques réussissent dans certaines entreprises pourtant bien protégées, c’est que les outils des éditeurs sont perfectibles. On dit souvent que l’utilisateur est le maillon faible mais il a bon dos ! Lorsqu’on lui envoie un mail très bien fait avec un lien infecté sur lequel il est incité à cliquer, c’est que les barrières ont été faibles. A l’heure actuelle, la R&D des cyberpirates est supérieure à celle des éditeurs. Les premiers sont plus nombreux, mieux organisés et surtout partagent l’information entre eux. Une chose est sûre : les dispositifs de protection et de prévention des logiciels de sécurité ont atteint leurs limites. » Preuve que les systèmes de sécurisation traditionnels basés sur le principe de la citadelle, comme les anti-virus et les pare-feux, etc., ne suffisent plus – même s’ils restent indispensables.

a permis de perpétrer des campagnes massives de rançongiciels.

Des sociétés comme Saint-Gobain ou Renault, en France,

pas forcément visées, ont fini par être massivement infectées.

© Dark Trace

Les éditeurs de cybersécurité brandissent l’intelligence artificielle

« Les cybermenaces pour les infrastructures critiques évoluent à un rythme qui est presque impossible à suivre », reconnaît Michael Sherwood, directeur de la technologie et de l’innovation pour la ville de Las Vegas (Nevada, États-Unis) qui recourt aux services de l’entité Darktrace Industrial afin de protéger les systèmes de contrôle de ses infrastructures industrielles par les solutions de Machine Learning (Intelligence artificielle) Industrial Immune System de la start-up Dark Trace. Avec sa technologie d’apprentissage automatique, [nous allons] identifier les attaques subtiles et de plus en plus sophistiquées menaçant notre infrastructure. » Rappelons que Dark Trace offre une des grandes technologies d’apprentissage automatique capable de détecter les attaques émergentes sur les environnements industriels opérationnels, y compris les attaques ‘faibles et lentes’. Dark Trace n’est pas seule sur ce créneau. A cet égard, le cabinet Wavestone vient se sortir une étude sur l’écosystème des 100 start-up françaises de cybersécurité. Aujourd’hui, les start-up tricolores les plus récentes se focalisent sur des problématiques de niche de plus en plus pointues. Comme Alsid dans la gestion des annuaires de comptes d’utilisateurs et de leurs droits d’accès. Ou Cryptosense qui vérifie la qualité du chiffrement des applications embarquant de la cryptographie. Ou encore Sqreen qui intègre la sécurité au cœur même des applications. Dans le sillage de l’écosystème de la French Tech, la France se hisse désormais à la troisième place mondiale de la cybersécurité après les États-Unis et Israël.

Erick Haehnsen

par du Machine Learning. CC David Vasquez

Des équipements cyberprotégés

L’internet des objets (IoT) fascine autant qu’il fait peur. Notamment parce que de nombreux objets n’ont pas intégré la sécurité à laconception. Résultat, des caméras de vidéosurveillance ont été des points d’entrée pour des pirates, provocant des attaques massives. Aujourd’hui, les parades se mettent en place. En témoigne, par exemple, l’alliance Konica Minolta et Mobotix pour lancer des caméras de vidéosurveillance cyberprotégées.

Autre initiative intéressante, celle de Dhimyotis, un tiers de confiance numérique, qui lance une clé USB équipée d’une puce électronique contenant un « Certificat numérique qualifié ». Autrement dit, il s’agit d’une pièce d’identité qui correspond aux nouvelles normes européennes en matière de confiance sur Internet. Cette technologie permet à l’internaute de s’authentifier de façon certaine sur les sites officiels et sensibles, de certifier ses mails et de pouvoir accéder à la signature électronique avec valeur juridique. Autre intérêt de ce certificat numérique qualifié : vérifier immédiatement et de façon formelle l’identité de son détenteur.

Afin de délivrer en toute sécurité son certificat, baptisé Certigna ID, Dhimyotis a développé un partenariat en France avec plus de 450 huissiers de justice qui réalisent les rendez-vous en face-à-face sur tout le territoire. À noter que ce face-à-face est imposé par le nouveau Règlement européen eIDAS sur la confiance numérique.

© Dhimyotis

Commentez